Managing Network Devices Cisco ISE 2.1

Makalemizin bu bölümünde Switch konfigürasyonu Wireless Lan Controller konfigürasyonu ve bunların ISE tarafındaki tanımlamalarını anlatmaya çalışıcam

ISE kullanmamızın sebebi nedir diye düşünürsek ; ortamdaki bilgisayarlar ,tabletler, akıllı telefonlar ve diğer kullanıcı cihazlarını networküme girdiği vakit bir authentication mekanızmasından geçsin eğer şartları karşılıyor ise verdiğim yetkiler doğrultusunda networkte gezinebilsin , aynı zamanda da port konfigürasyonları aynı olsun ki ben gerekli yetkilendirmeleri tek ekrandan yönetim logunu göreyim gerekirse önlemimi alayım.

Switch Konfiği

aaa new-model

aaa authentication dot1x default group radius

aaa authorization exec default none

aaa authorization network default group radius

aaa authorization auth-proxy default group radius

aaa accounting update periodic 5

aaa accounting auth-proxy default start-stop group radius

aaa accounting dot1x default start-stop group radius

aaa server radius dynamic-author

client 10.10.10.11 server-key cisco123

ip domain-name isedemo.local

ip name-server 10.10.10.10

dot1x system-auth-control

ip device tracking

mac address-table notification change

mac address-table notification mac-move

interface GigabitEthernet1/0/1

switchport access vlan 60

switchport mode access

switchport voice vlan 20

ip access-group DEFAULT-ACL in

authentication event fail action next-method

authentication host-mode multi-auth

authentication order mab dot1x

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

ip http server

ip http secure-server

ip access-list extended ACL_REDIRECT

permit udp any any eq domain

permit tcp any any eq domain

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

deny ip any host 10.10.10.10

permit ip any any

ip access-list extended DEFAULT-ACL

permit udp any any eq domain

permit tcp any any eq domain

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit tcp any host 10.10.10.11 eq www

permit tcp any host 10.10.10.11 eq 443

permit tcp any host 10.10.10.11 eq 8443

deny ip any anyip access-list extended PERMIT-ALL

permit ip any any

logging origin-id ip

logging host 10.10.10.11 transport udp port 20514

snmp-server community cisco123 RW

snmp-server community public RO

snmp-server enable traps mac-notification change move

radius-server attribute 6 on-for-login-auth

radius-server attribute 6 support-multiple

radius-server attribute 8 include-in-access-req

radius-server attribute 25 access-request include

radius-server dead-criteria time 10 tries 3

radius-server host 10.10.10.11 auth-port 1812 acct-port 1813 key cisco123

radius-server load-balance method least-outstanding

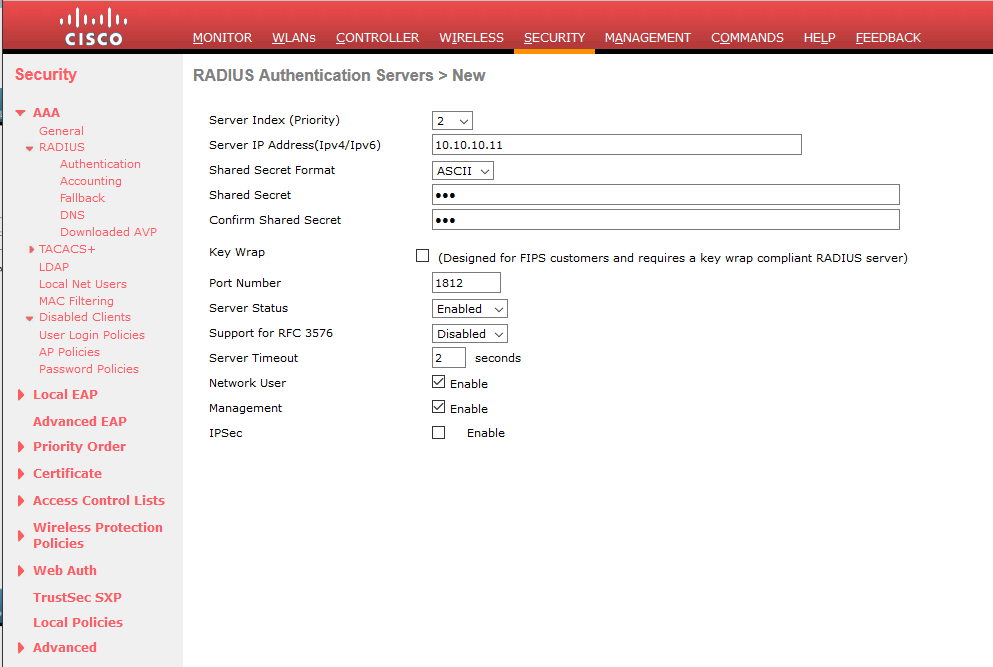

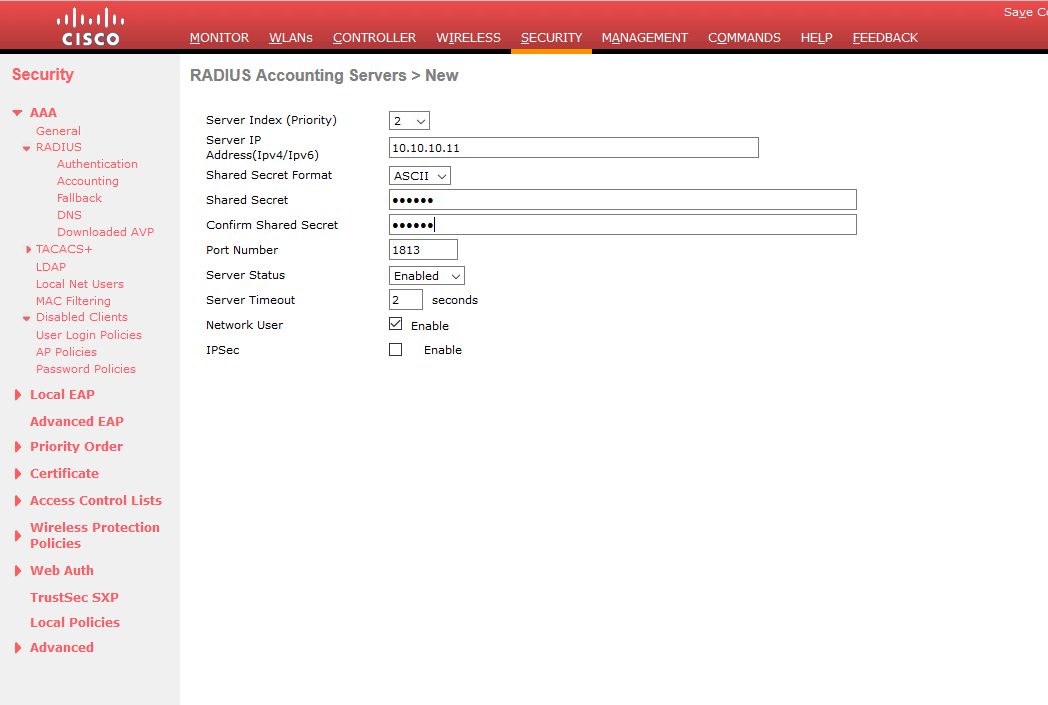

WLC Konfigürasyonu ;

Radius altında Authentication ve Accounting tanımlarımı ISE Server ıma göre tanımlıyorum.

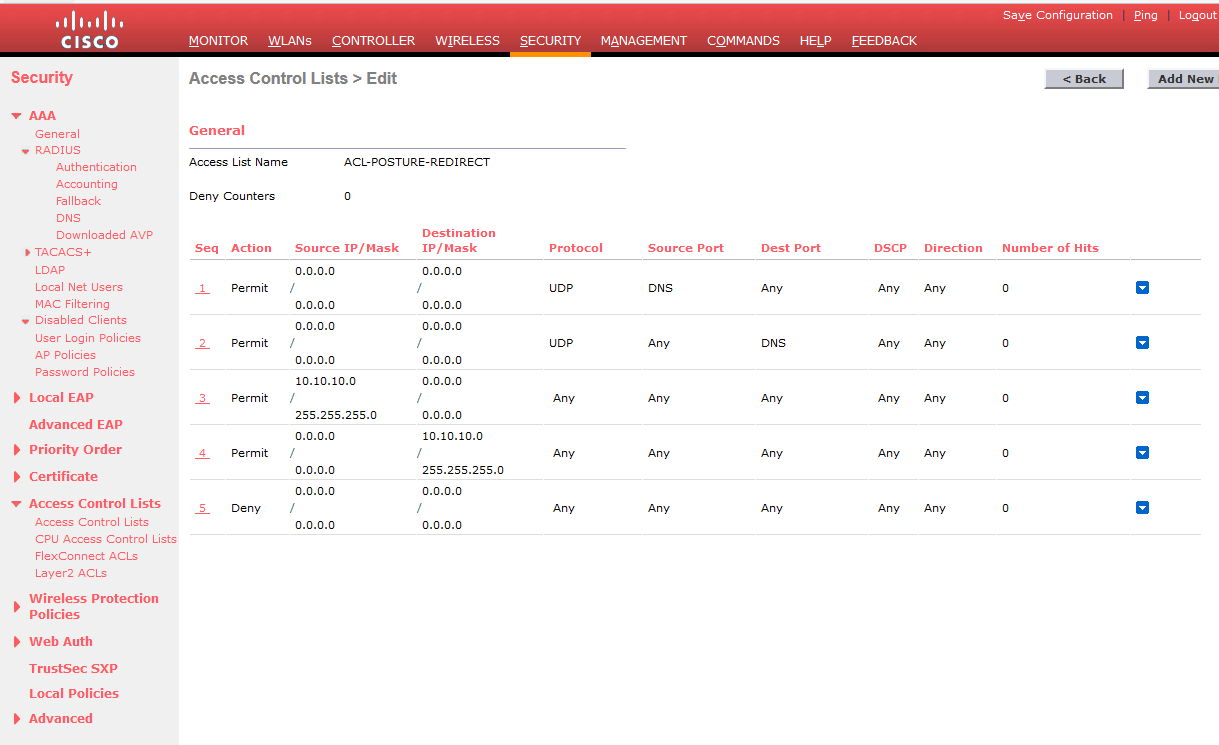

Buradaki ACL ler ilerde kullanacağımız posture provisioning işlemlerinde kullanacağım.

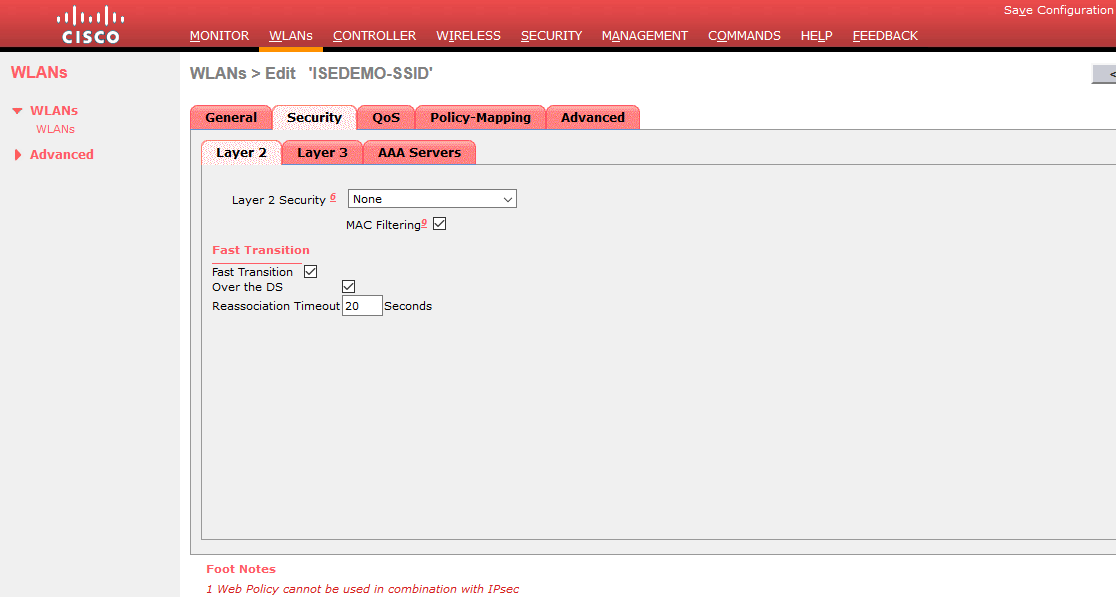

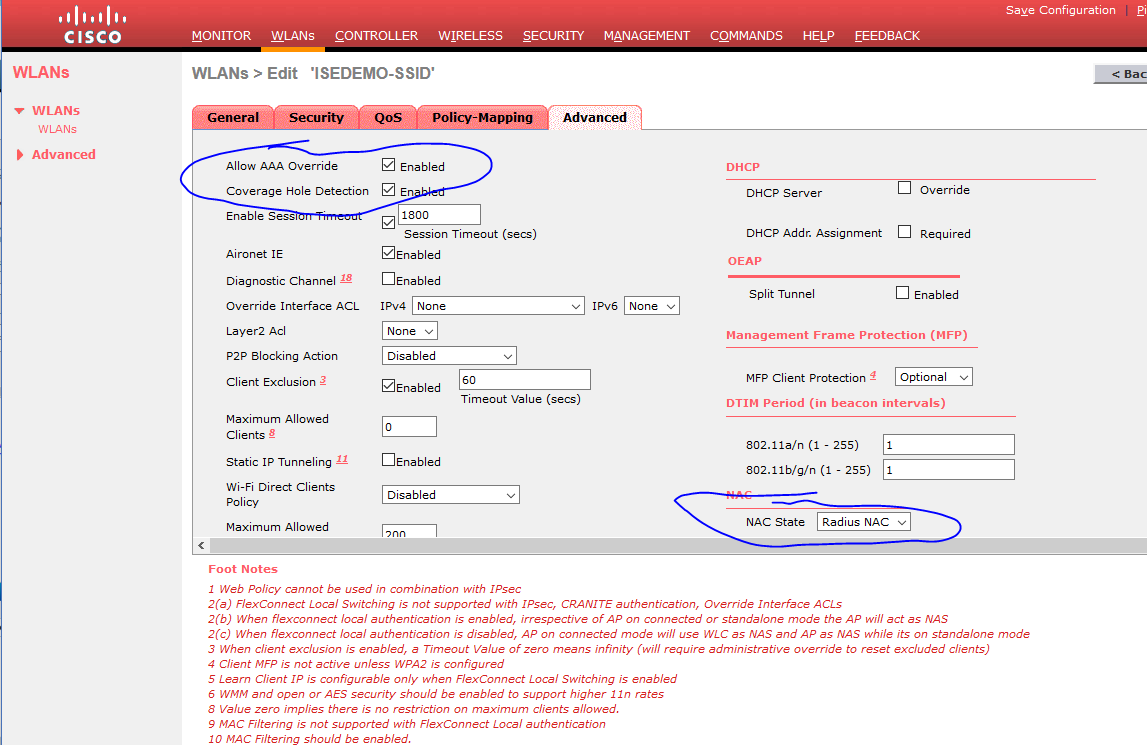

SSID imiz üzerinde yapacağım ayarlar.

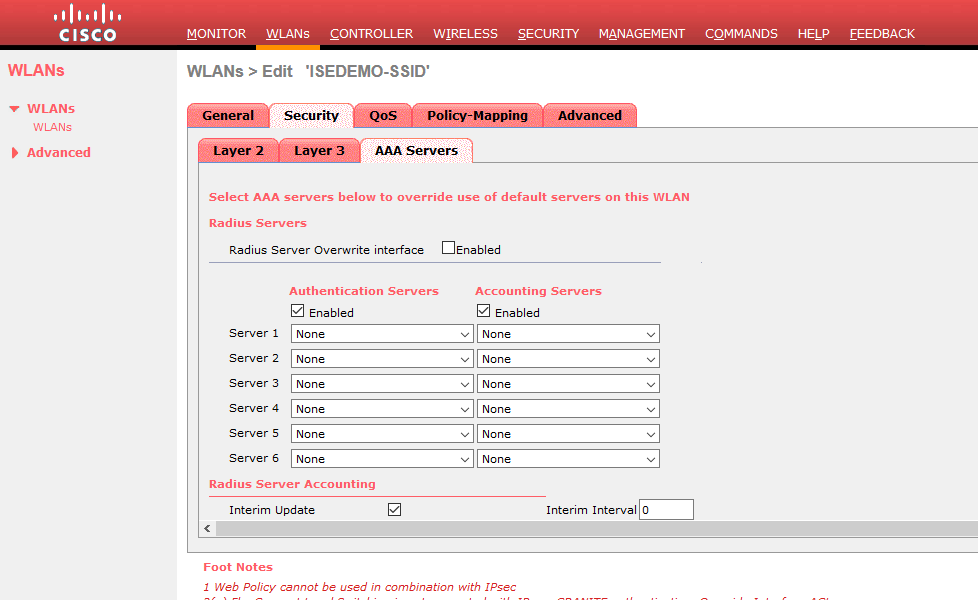

AAA Servers tabında ISE server ımı seçiyorum.

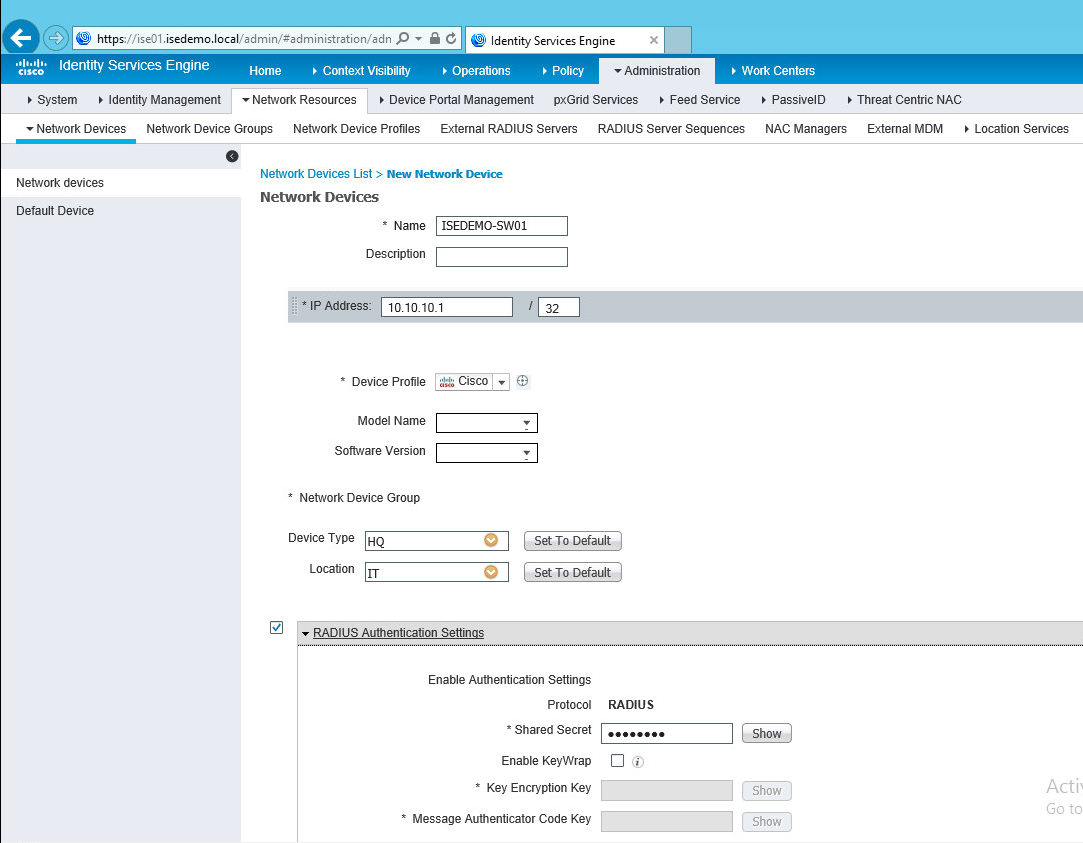

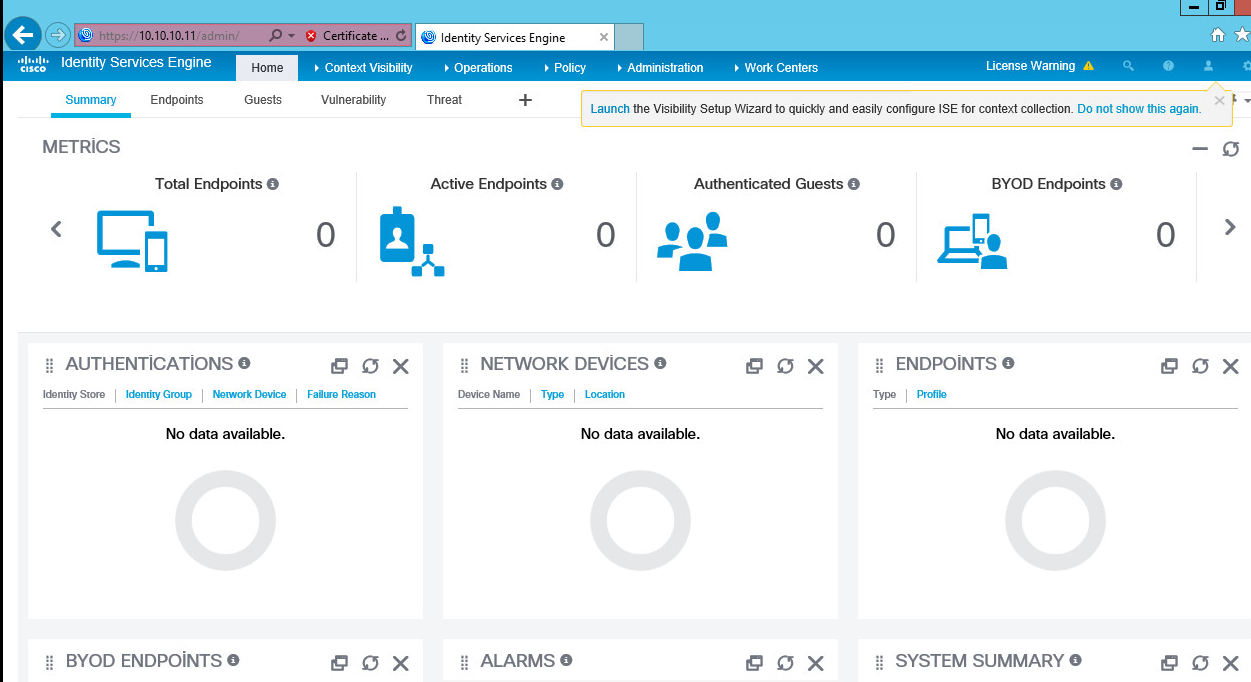

Switch ve WLC konfigürasyonunu yaptım sıra geldi Network Device larımı ISE Server a tanımlamaya