EVPN Mimarilerinde Underlay Protokolü Olarak OSPF Kullanımı

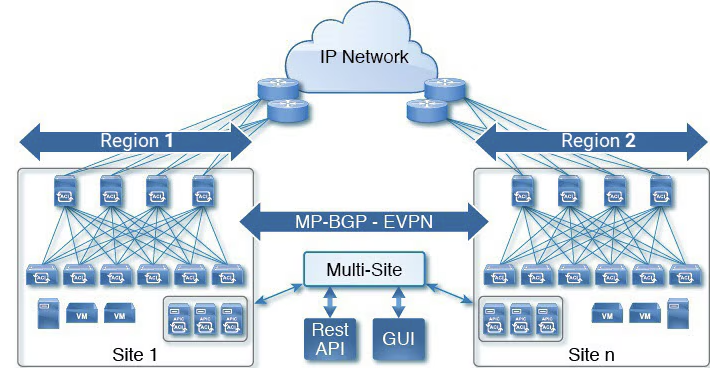

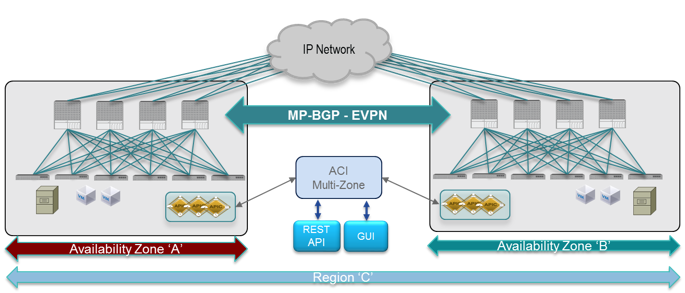

EVPN (Ethernet VPN), günümüzde veri merkezlerinde yaygın olarak kullanılan modern bir L2/L3 VPN teknolojisidir. EVPN mimarisi temel olarak iki katmandan oluşur: underlay ve overlay. Overlay katman, sanal ağ yapısını temsil ederken; underlay katman, bu sanal yapının üzerinde çalıştığı fiziksel ağ altyapısını ifade eder. Overlay’de BGP-EVPN kullanılarak sanal ağ trafiği yönlendirilirken, underlay kısmında ise fiziksel cihazlar arasındaki IP yönlendirmesi için dinamik bir yönlendirme protokolü tercih edilir. Bu aşamada OSPF (Open Shortest Path First) sıkça tercih edilen bir iç yönlendirme protokolüdür.

OSPF, bir link-state yönlendirme protokolüdür ve ağın tüm topolojisini öğrenerek yönlendirme kararlarını verir. Her yönlendirici, ağdaki diğer yönlendiricilerin durumlarını içeren LSA (Link-State Advertisement) bilgilerini toplar ve kendi yönlendirme tablosunu buna göre oluşturur.

EVPN mimarisinde OSPF, underlay ağda aşağıdaki amaçlarla kullanılır:

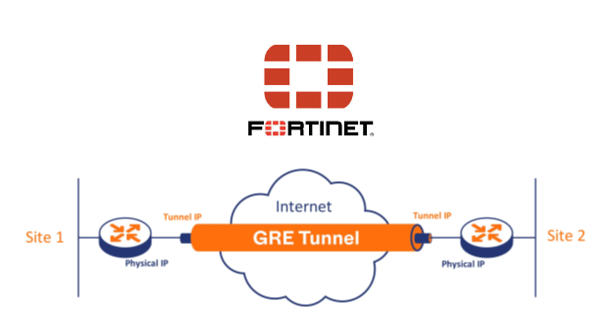

- VTEP’ler (VXLAN Tunnel Endpoints) arasında Loopback IP adreslerinin karşılıklı olarak erişilebilirliğini sağlamak.

- VXLAN tünel kapsüllerinin taşınacağı IP altyapısını oluşturmak.

- Overlay trafiğinin iletimi için gerekli olan dinamik yönlendirme kararlarını vermek.

OSPF Kullanımının EVPN Üzerindeki Etkileri

1. Hızlı Yakınsama (Convergence):

OSPF, ağdaki bağlantı değişikliklerini hızlıca algılayarak yönlendirme tablolarını günceller. Bu, ağda oluşabilecek kesintilerin kısa sürede toparlanmasını sağlar.

2. Döngüsüz Yönlendirme:

Link-state protokol yapısı sayesinde, OSPF ağda döngü oluşmasını engeller. Tüm yönlendiriciler aynı topoloji bilgisine sahip olduğundan, yönlendirme kararları tutarlıdır.

3. ECMP (Equal-Cost Multi-Path) Desteği:

OSPF, eşit maliyetli birden fazla yolu aynı anda kullanarak yük dengelemesi yapabilir. Bu özellik, büyük veri merkezlerinde bant genişliği verimliliğini artırır.

4. VXLAN Altyapısını Destekleme:

VXLAN kapsüllü paketler, OSPF’in oluşturduğu IP yönlendirme altyapısı üzerinden taşınır. Her VTEP’in loopback IP’sine ulaşılabilir olması, VXLAN tünellerinin kurulabilmesi için kritik önemdedir.

Örnek Uygulama Senaryosu

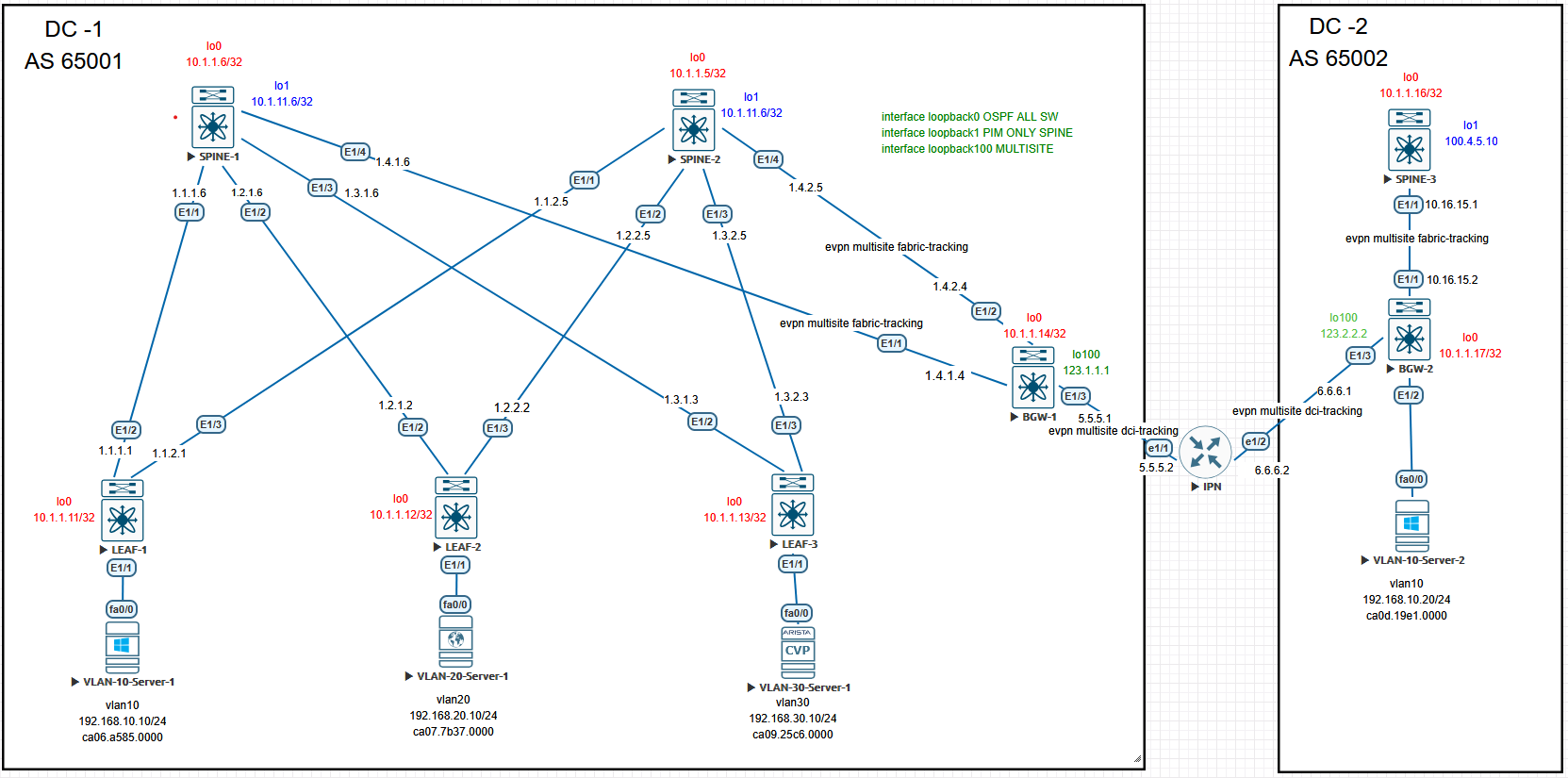

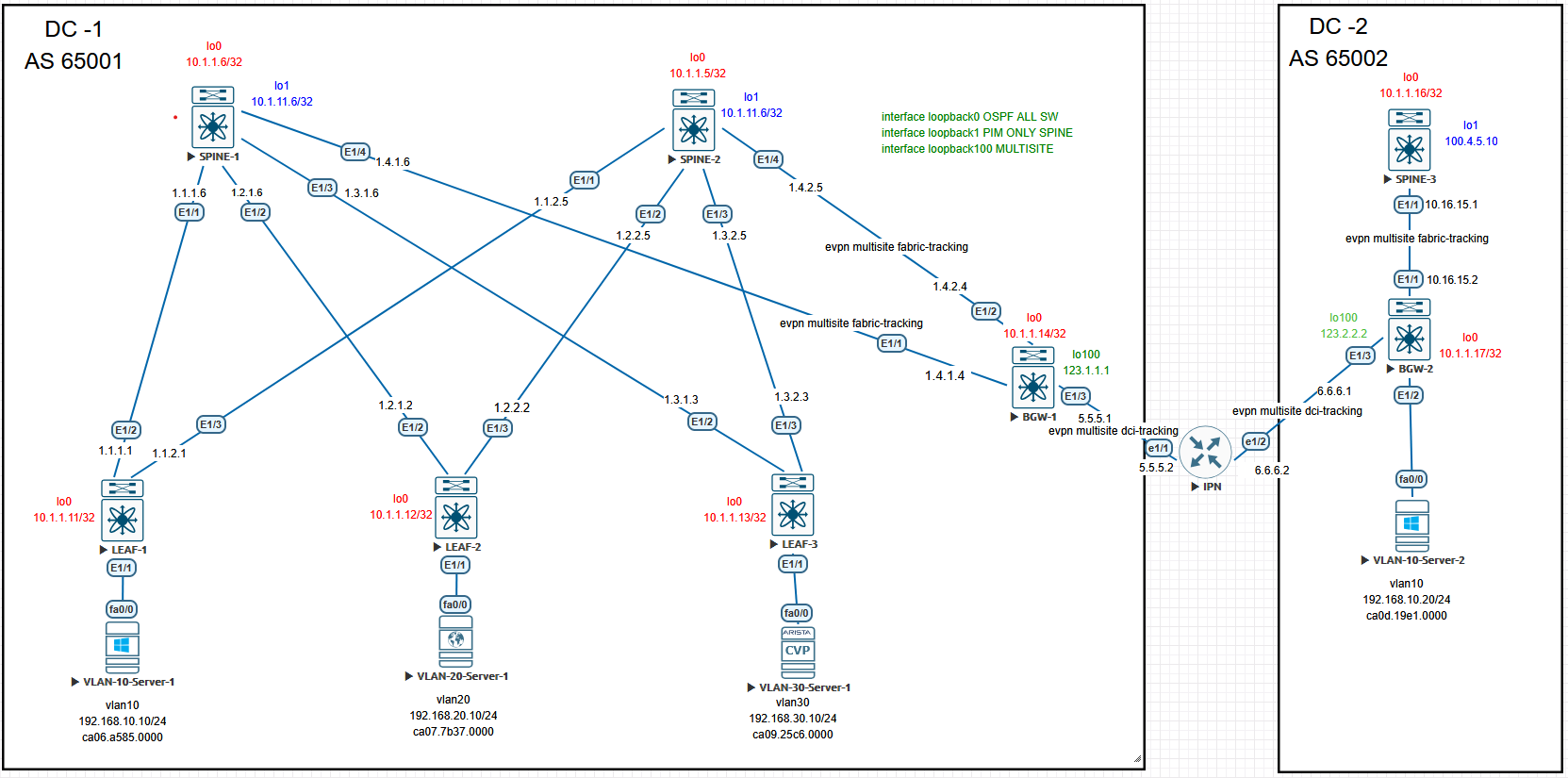

Her switch veya yönlendiriciye bir Loopback0 IP adresi atanır. OSPF bu adreslerin yönlendirilmesini sağlar. Bu sayede bir VTEP diğerine ulaşabilir ve aralarındaki VXLAN tüneli aktif hale gelir. Serimizin bu bölümünden itibaren örnek topolojideki yapıyı ayağa kaldırmaya başlıyoruz. Öncelik mainsite olan DC-1 , sonrasında DC-2 yi birlikte konfigüre edeceğiz. Son olarakta arada multisite yapıp mailsite extend edeceğiz.

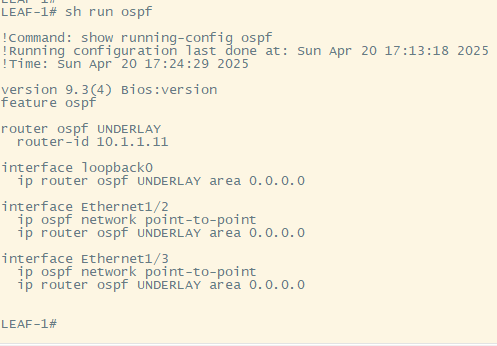

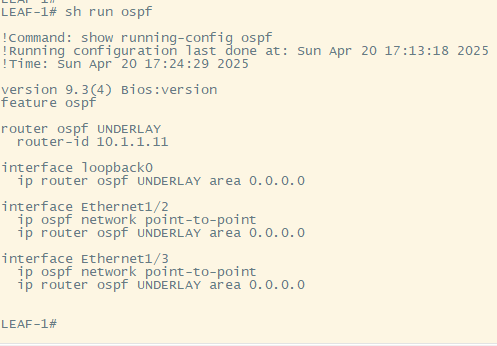

VTEP adresi olarak kullanacağım lo0 ve tüm switclerin uplink portlarında OSPF I çalıştırıyoruz. Bu komut setini DC-1 deki tüm switchlerde koşturuyoruz.

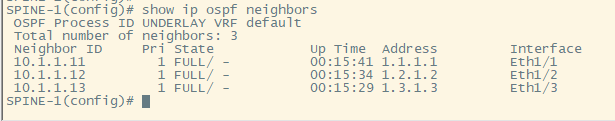

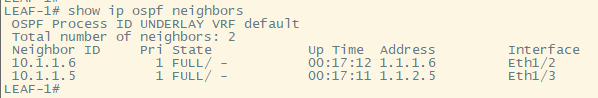

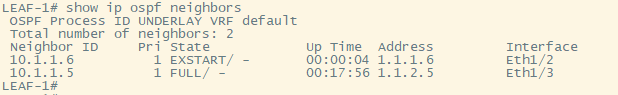

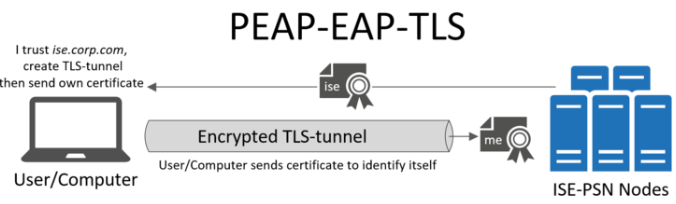

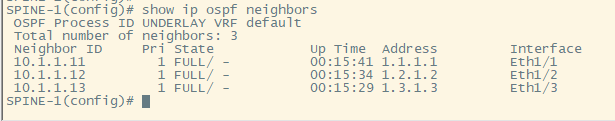

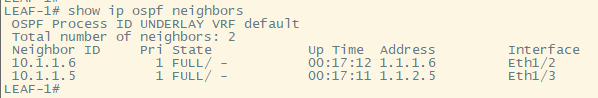

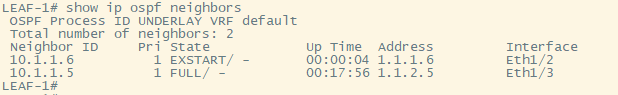

Bu adımda yapıdaki tüm SPINE/LEAF switcler komşuluk kurabilmiş mi bunu kontrol ediyoruz.

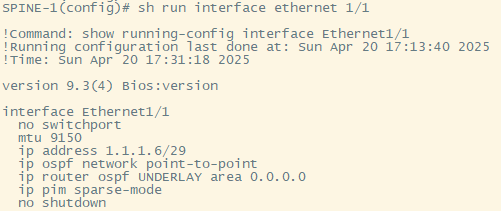

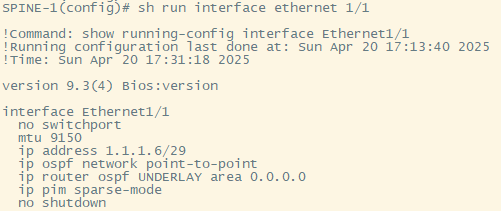

OSPF de uçlar EXSTART state de kalıyorsa dikkat edilecek nokta MTU size olabilir. Paket headerları ekleneceğinden tüm interfacelerde MTU size değerini 9150 yapıyoruz.

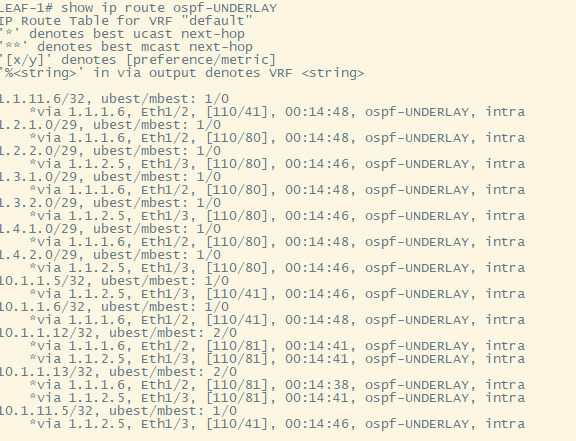

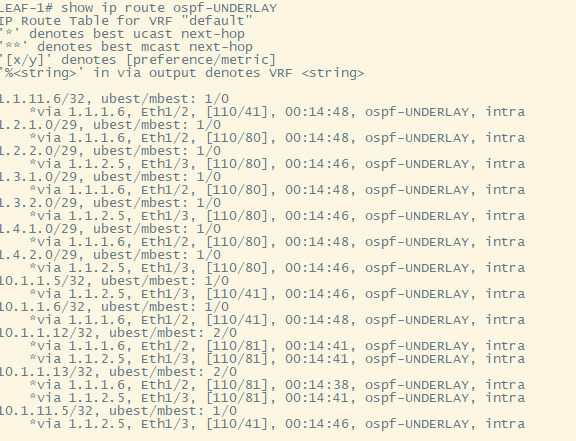

show ip route ospf-UNDERLAY komutu ile route tablomuzu kontrol ediyoruz. Eksik bir route varsa ilgili interface altında ospf çalıştırıyoruz.

Bir sonraki bölümde görüşmek üzere.