HOW TO TROUBLESHOOT SITE TO SITE VPN – CHECKPOINT

Günümüzde network ve güvenlik alanında çalışan bir çok arkadaşım site to site vpn dendiğinde 2 farklı lokasyonu birbirine eriştirmek anlamına geldiğini biliyor. Peki bu iki noktayı birbirine eriştirirken yapılan tanımların ne anlama geldiğini, neyi nerde yapmamız gerektiğini biliyor muyuz? İşte bu makalede bunlardan bahsedeceğim.

Site to Site vpn, bir veya daha fazla noktayı birbiri arasında güvenli bir şekilde eriştirmek anlamına gelmektedir. Bu erişimi sağlarkende Confidentiality Integrity Availability göz ardı etmeden yapmamız gerekmektedir.

CIA den bahsettiğimiz anda bu iki nokta artık dış etkenlere karşı güvenli olması gerekmekte dışardan saldıracak bir attacker bu güvenli bağlantı üzerinde bir değişiklik yapamamalı ve datanın bütünlüğü bozulmadan karşı tarafa iletilmesini sağlamamız gerekmektedir.

| Ipsec Payload | AH, ESP |

| Peer Authentication | PSK, Cert |

| Confidentiality | DES, 3DES, AES |

| Integrity | MD5 SHA |

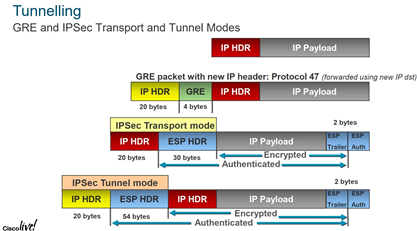

ESP Encapsulation Header, hem authentication hemde encryption işleminde kullanır.

Tunnel Mode Transport işleminde tüm paketler encrypt edilir, eğer internet üzerinden bir tunnel kullanılıyorsa orjinal IP headerı görünmemesi için tunnel mode kullanılır.

Transport Mode Sadece data kısmı encrypte edilir.

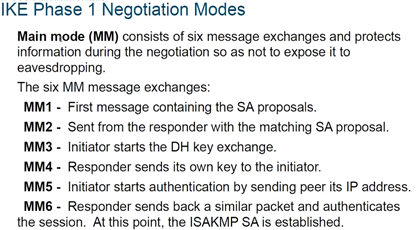

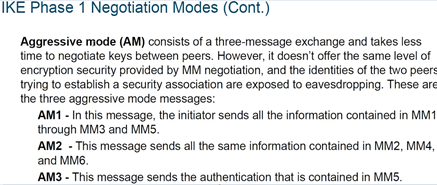

IKE Internet Key Exchange bu kısımda Phase1 de tunnelin ayağa kalkması için gereken presharekeyler için key exchange işlemi gerçekleşir. Main ve Aggresive olarak 2 mode a sahiptir. IKEv2 gerçekleşen key exchange işlemlerindeki paket sayısını düşürür ve daha güvenli bir phase1 tunneli sağlar. Aşağıdaki tabloda farklarını görebilirsiniz.

Phase1 IKE, ISAKMP iki cihaz birbirleri arasında güvenli bir bağlantı kurması için karşılıklı key exchange işlemi başlar ve phase2 bu güvenli bağlantıdan geçer. Main ve Aggressive mode şeklinde 2 mode bulunur ve Phase1 in ayağa kalmasında geçecek paket sayısınde değişiklik gösterir. Main mode 6 pakette, Aggressive mode 3 paketten oluşur. Çok fazla vpn olan yapılarda Phase1 bir hızlıca ayağa kalkması için Aggressive mode kullanılır.

Phase2 local tarafta erişmesi gereken networklerin geçtiği tanımdır burada da quic mode 3 paketten oluşur. PFS Perfect Forward Secrecy phase2 de DH key exchange işleminde saldırılara karşı daha dirençli bir yapı sağlar, CPU üzerine bir miktar yük getirmektedir.

Yukarıdaki konuların akılda daha iyi kalabilmesi için bazen sevdiğim bazen de çok sövdüğüm Checkpoint üzerinde site to site vpn debug nasıl alınır, nerelere bakılır değinmek isterim.

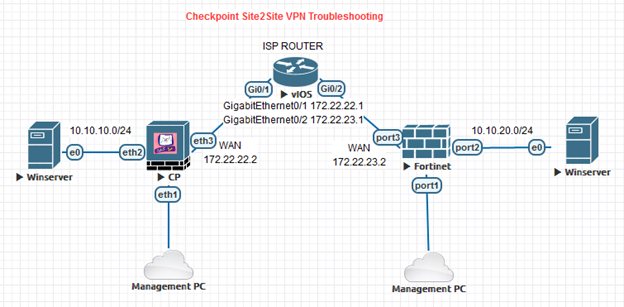

Aşağıdaki topoloji üzerinden gidersek site to site tanımlarında önce yanlış konfig yapıp sonrasında bu tanımları düzelterek debug üzerinde farkları göstermeye çalışacağım.

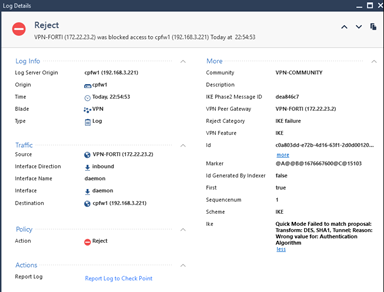

Debugdan önce bazı loglarda sorun açıkca görülsede amacımız derinlemesine analiz oldugundan loglar bu konuda bizlere yetmeyecektir.

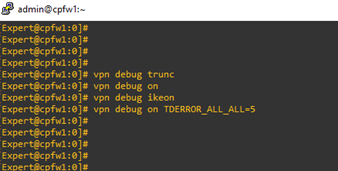

vpn debug için aşağıdaki komutları firewalll üzerinde veriyorum.

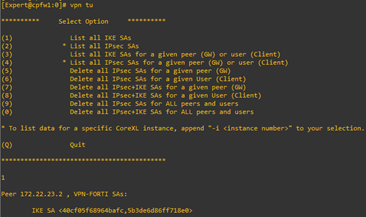

Ardından “vpn tu” ile mevcut vpn in yeniden kurulması için 5 ve 7 yi seçerek sonlandırıyorum.

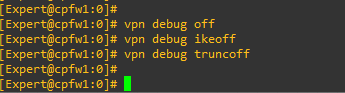

Karşılıklı trafiklerin oluştuğuna emin olduktan sonra debug işlemini aşağıdaki komutlarla sonlandırıyorum.

İhtiyacım olan dosyaları aşağıdaki dizinden bilgisayarıma alıyorum.

/opt/CPsuite-R81.10/fw1/log/legacy_ike.elg

$FWDIR/log/legacy_ikev2.xmll

$FWDIR/log/vpnd.elg

$FWDIR/log/ike.elg

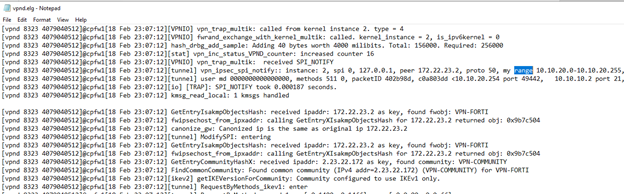

İnceleyeceğimiz ilk file “vpnd.elg” text filedır. Bu dosyada tüm vpn konfiğine ait bilgileri görebiliriz.

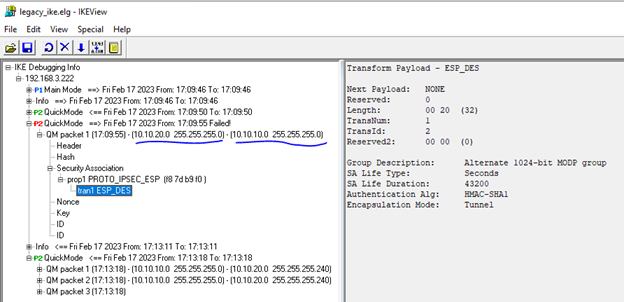

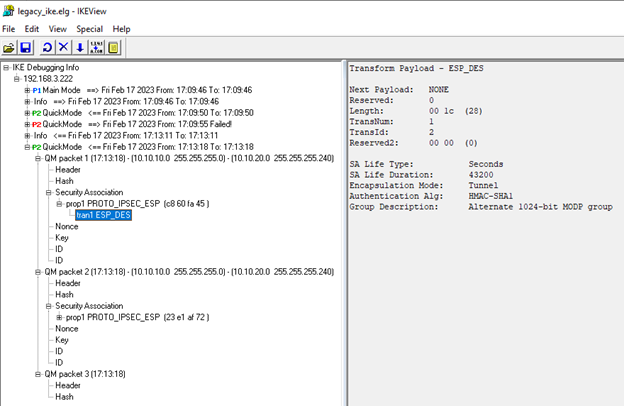

İkinci dosya ise “ike.elg/legacy_ike.elg” bu dosyayı incelemek için IKEVIEW programına ihtiyacımız var. Link

Phase1 in main mode da kurulduğunu ve yukarda açıkladığımız 6 adet paket ile kurulduğunu görmekteyiz.

Ardından Phase2 de QM1 içeriğinde uyuşmayan tanımlardan kaynaklı bir sorun olduğunu görmekteyiz.

Son olarak tanımların iki taraf içinde uyuştuğuna ait cıktılar aşağıdadır.

Bir sonraki makalede görüşmek dileğiyle