CISCO ISE EAP-TLS AUTHENTICATION

Güvenli kablosuz ağın temel işlevi, korumalı ve verimli bir ortamda ağ kullanıcılarının kimliklerini doğrulamaktır. Bloğumda bu zamana kadar Cisco ISE üzerinde farklı yöntemlerle kimlik doğrulama yöntemlerini anlatmaya çalıştım. Bu yazımda da kimlik doğrulama işlemini daha güçlü kılmanın yollarında biri olan sertifika ile authenticationu anlatmaya çaışacağım

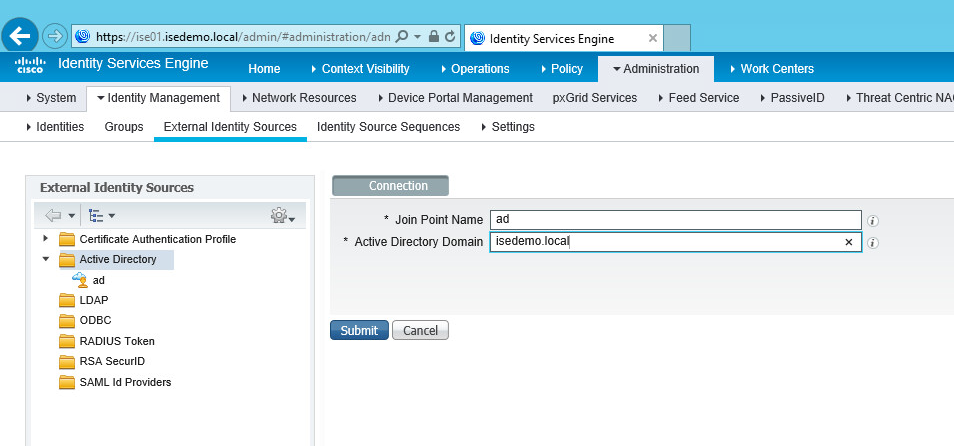

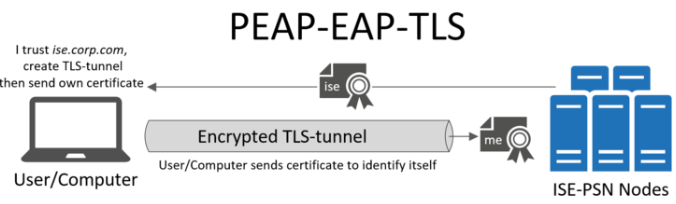

Temel konfigürasyon tamamladıktan sonra, sertifika tabanlı kimlik doğrulamanın en avantajlı yönü , kimlik bilgilerine olan ihtiyacı ortadan kaldırarak, kullanıcıların artık parola değiştirme politikaları veya hantal kimlik doğrulama süreçleri ile boğuşmadan cihazların ağa dahil edilmesini sağlayacak.

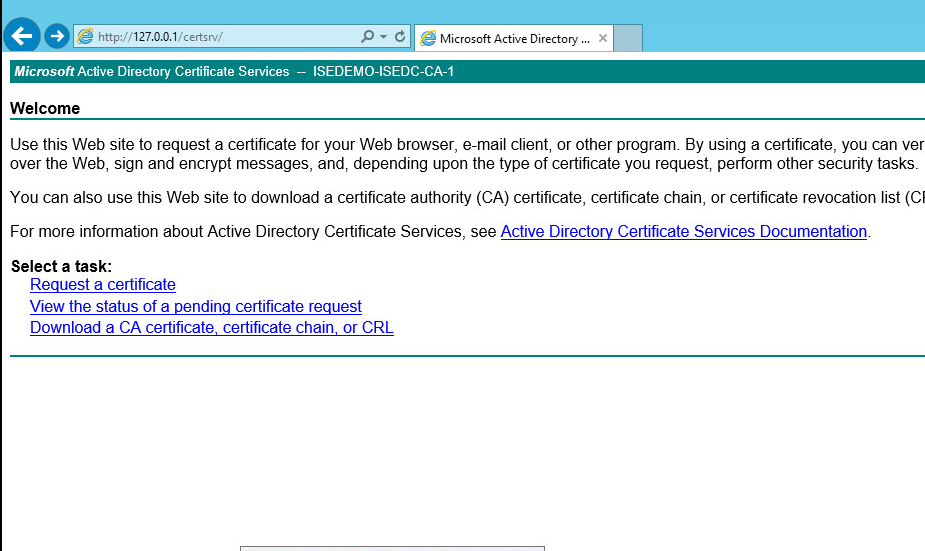

Dilersekte cihazların, son kullanıcı etkileşimi olmadan SCEP Ağ Geçidi kullanılarak sertifikaları kolayca doğrulayabilir ve Man in the Middle saldırılarına karşı ağımızı koruyabiliriz.

…