Tacacs+ Configuration on Cisco ISE

Tacacs+ , Cisco tarafından geliştirilen kimlik doğrulama ve yetkilendirme işlemleri yapan bir sistemdir.Cisco ISE üzerinde bir lisans ile aktif edebildiğimiz bu özellik bizlere büyük networklerde ,çok fazla networkçünün birlikte iş yaptığı alanlarda merkezi bir yönetim ve yetkilendirme yapmamızı sağlıyor.

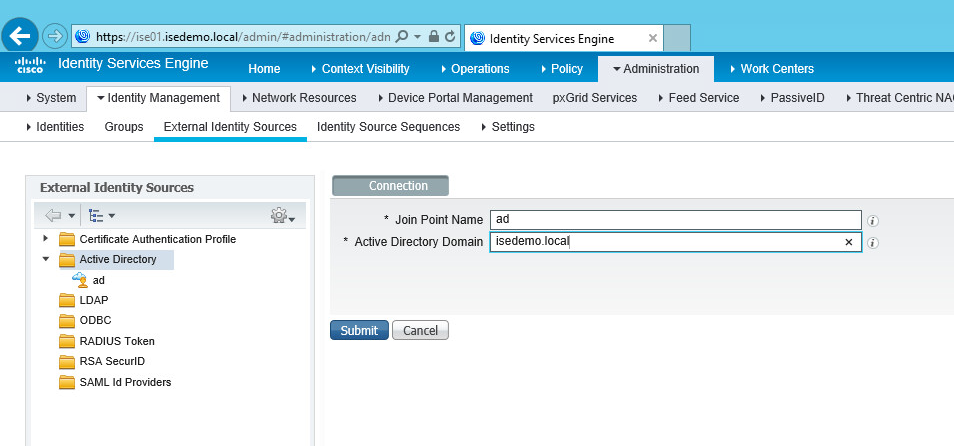

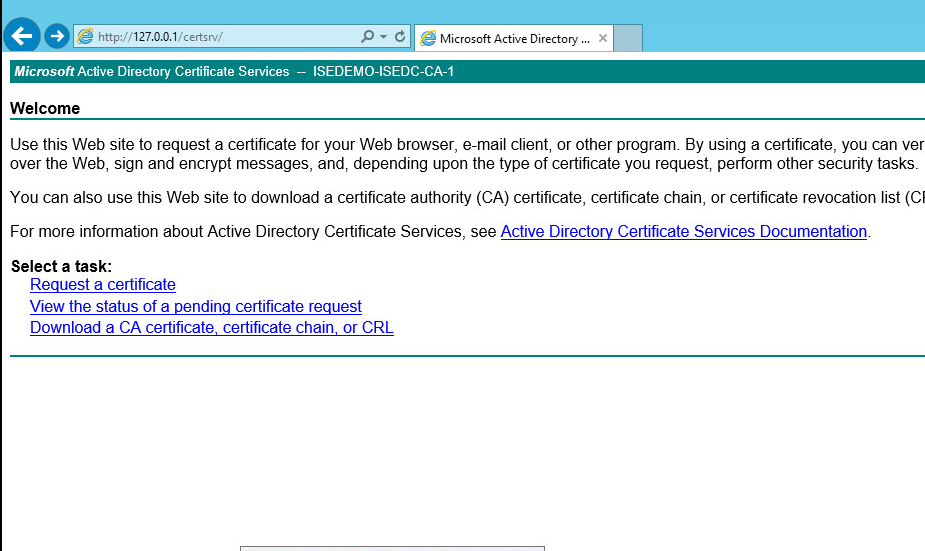

Demom da sizlere Cisco ISE üzerinde bu işlem nasıl yapılıyor, switchler üzerinde çalışması gereken komut setleri ve Active Directory deki grupların ISE üzerinde kullanılmasından bahsediyor olacağım.

İki adet grubum olacak ;Network-Admin cihaz üzerinde tüm yetkilere sahipken ,Network-Operation grup üyeleri sadece belirlediğim komutları çalıştırabilecekler.

…