Stealthwatch Installation And Configuration

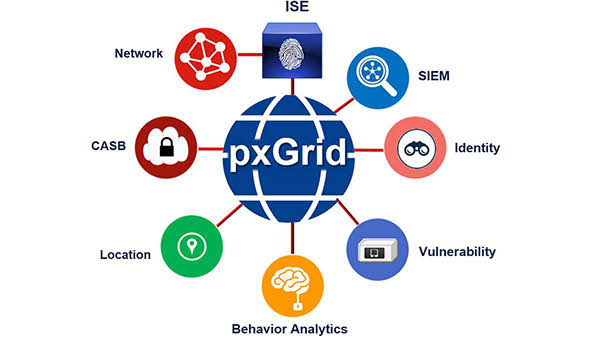

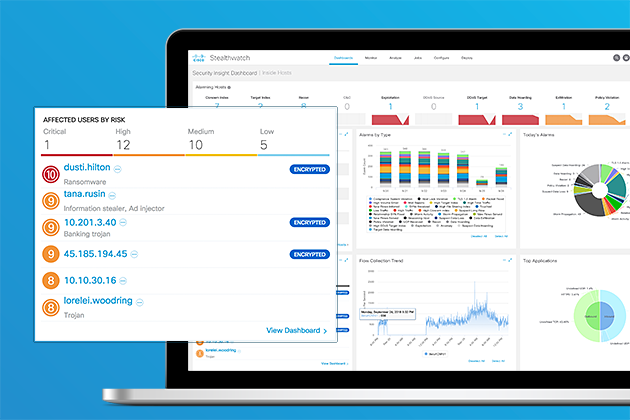

Stealthwatch ,ağ verilerini merkezi bir yerde toplayıp analiz eden makina öğrenme ,davranış modelleme yöntemlerinden yararlanarak ağdaki görünürlüğü arttıran bir üründür.

Stealthwatch, ağda yayılan kötü amaçlı yazılım, veri sızıntısı, botnet, komuta kontrol sunucuları, ağ keşfi gibi gelişmiş ve kalıcı güvenlik tehditlerini tespit etmek için ortamdaki firewall,switch gibi akıllı cihazlarından endüstri standardı olan netflow datalarını toplayıp bizler için anlamlı veriler üretir.

Bileşenleri aşağıdaki şekildedir.

…