FMC Integration witch ISE Via PXGrid

Merhaba ;

Yazımızın konusu Cisco FirePower , ISE entegrasyonu

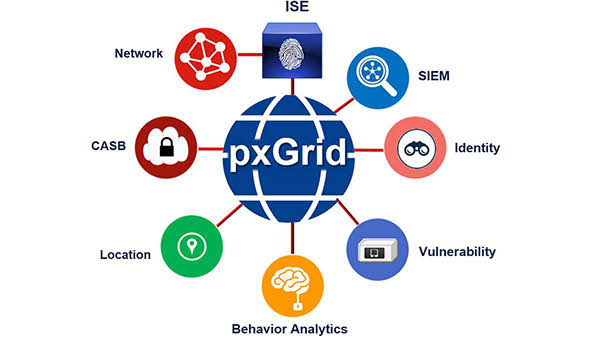

Öncelikle PXGrid teknolojisinden bahsedeyim ;Network altyapısını oluşturan güvenlik, monitoring, kimlik yönetimi, tehdit algılama, önleme gibi tüm bileşenlerin arasındaki entegrasyonu sağlayıp ,aralarında bilgi alışverişi sağlayan multivendor çalışan bir teknolojidir.

Ağımıza yeni katılan bir cihazın ip adresi, mac adresi, kimlik bilgisi, konumu, üzerindeki yazılımları vs gibi önemli bilgileri ISE ile öğrenebiliyoruz. Bu öğrendiğimiz bilgileri networkdeki diğer cihazlar ile paylaşıp ,bu bilgiler üzerinden yetkilendirme , gruplama gibi işlemleri yapabiliriz. PXGrid in yaptığı da bu cihazlar arası bilgi alışverişi sağlamak.

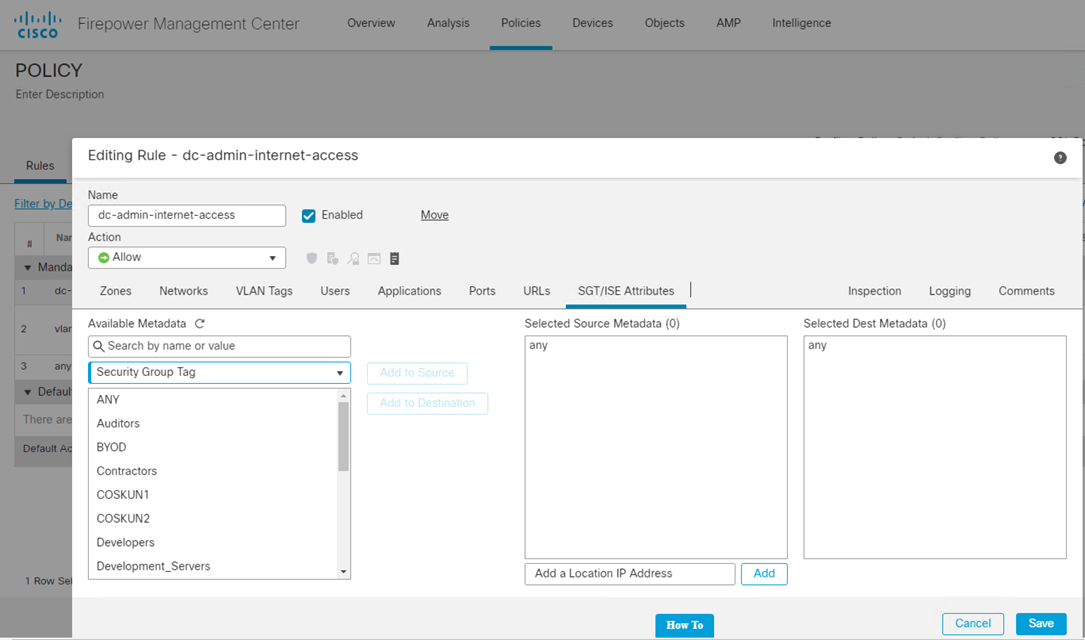

Makalenin sonunda ISE üzerindeki SGT (Security Group Tags) lere göre Firepower üzerinde kural yazabilir. FirePower ile Active Directory entegrasyonunu sağlayabilir duruma geleceğiz.

ISE üzerinde yapılması gereken işlemler;

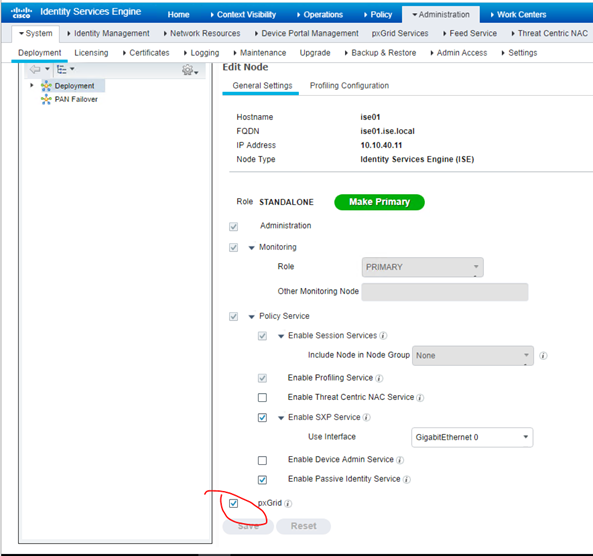

PXGrid servisini enable etmek için

Administrator > Deployment

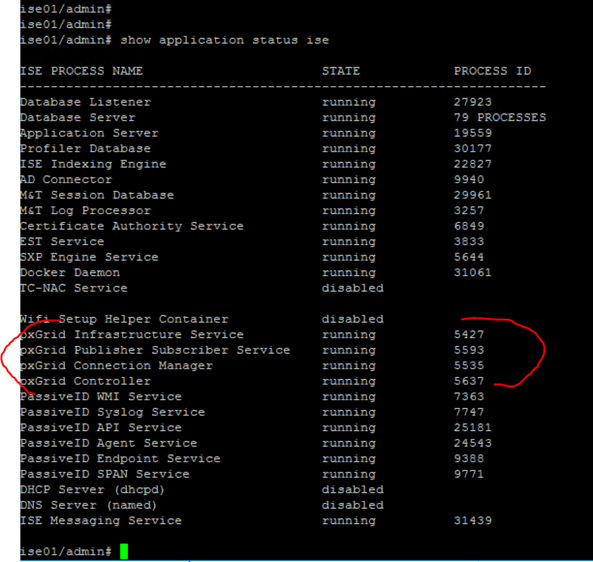

Servislerin durumunu kontrol etmek için kullanacağımız komut

” show application status ise “

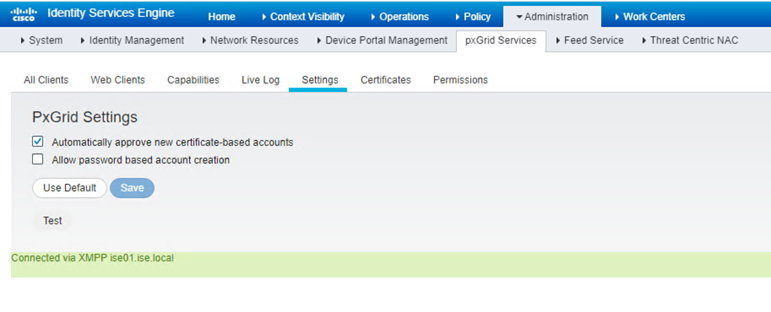

Entegrasyonun sağlandığında PXGrid isteğini otomatik olarak kabul edilmesi ile ilgili bir ayardır, manuel de yapılabilir.

ISE üzerinde sertfika konfigürasyonunu tekrardan anlatmayacağım ,detaylı bilgiyi sitemde bulabilirsiniz.

FMC üzerinde yapılması gereken ayarlar;

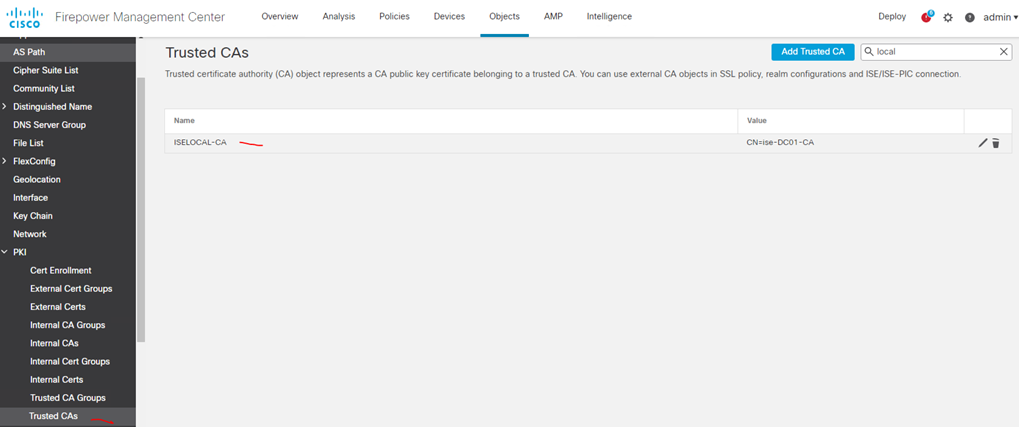

Microsoft CA Root sertfikamızı ,FMC sunucumuza import ediyoruz.

Object > PKI > Trusted CAs

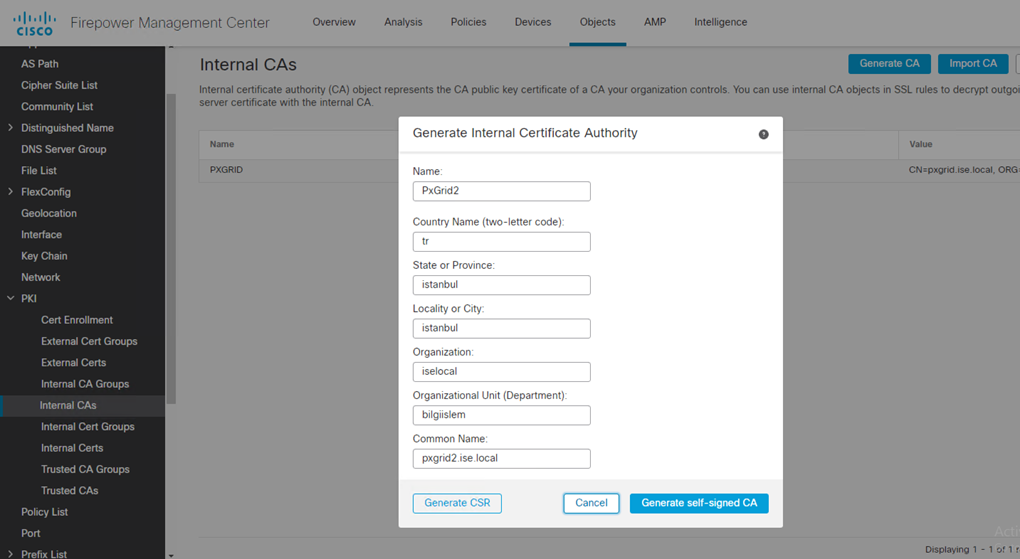

PXGrid servisi için bir sertifika kullanacağız , bunun için CSR oluşturuyoruz.

Object > PKI >Internal Cas Generate CA

İlgili alanları doldurduktan sonra Generate CSR diyoruz.

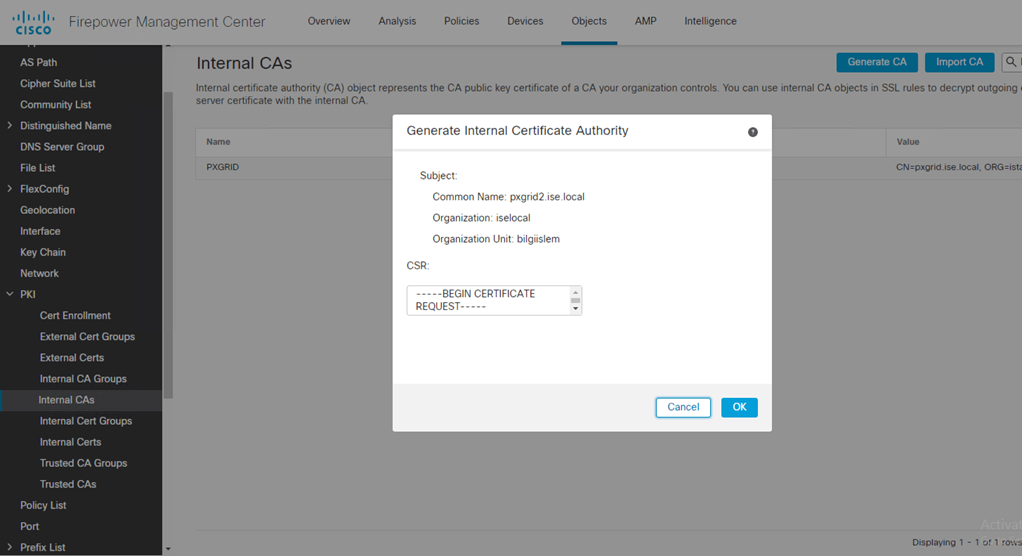

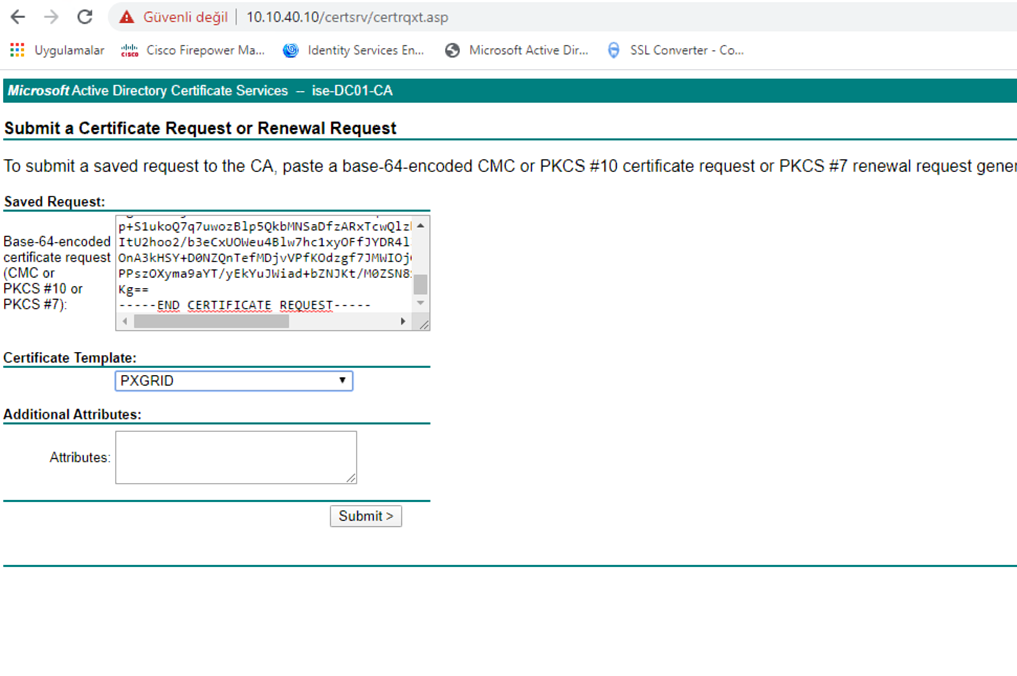

Oluşturduğumuz CSR ı kopyalayıp Microsoft CA üzerinden onaylıyoruz.

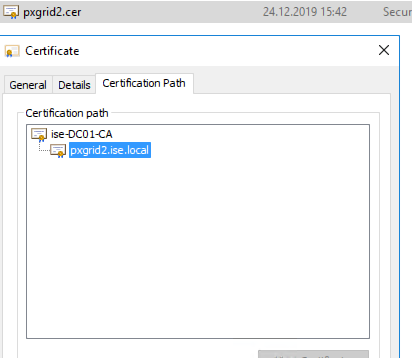

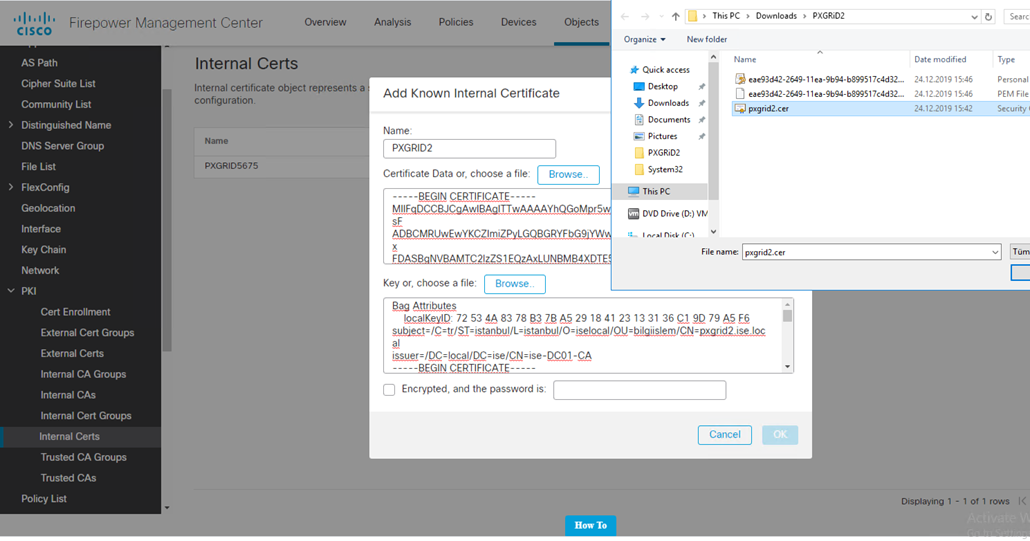

Bu işlem sonunda elimizde pxgrid2.cer adında Microsoft CA in onayladığı bir sertifikaya sahip oluyoruz.

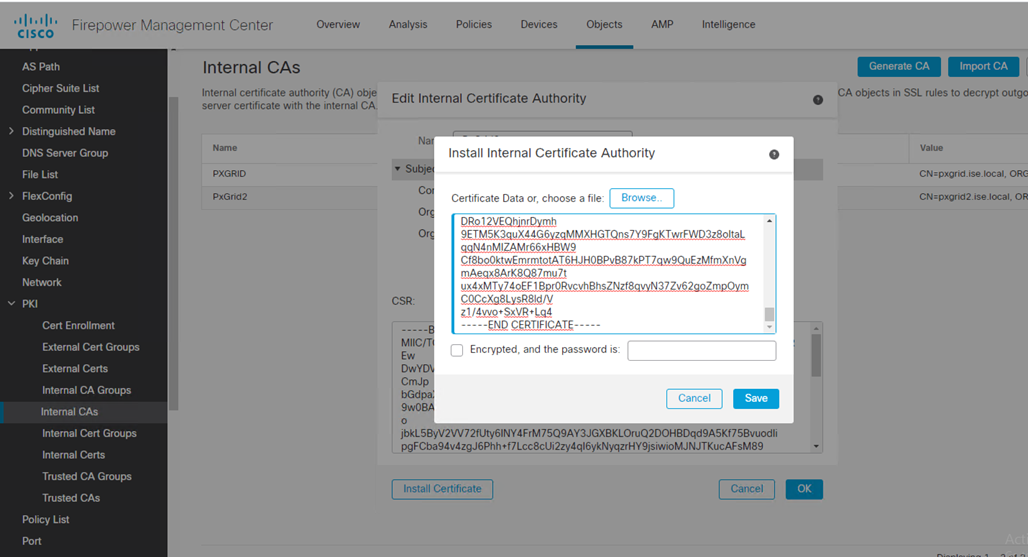

Sertifika işlemini bitirmek için aynı ekranda pxgird2.cer gösterip save diyoruz.

FMC için oluşturduğumuz Internal CA sertifika hazır , internal sertfikalar altında görebilmek için bir işlemimiz daha var

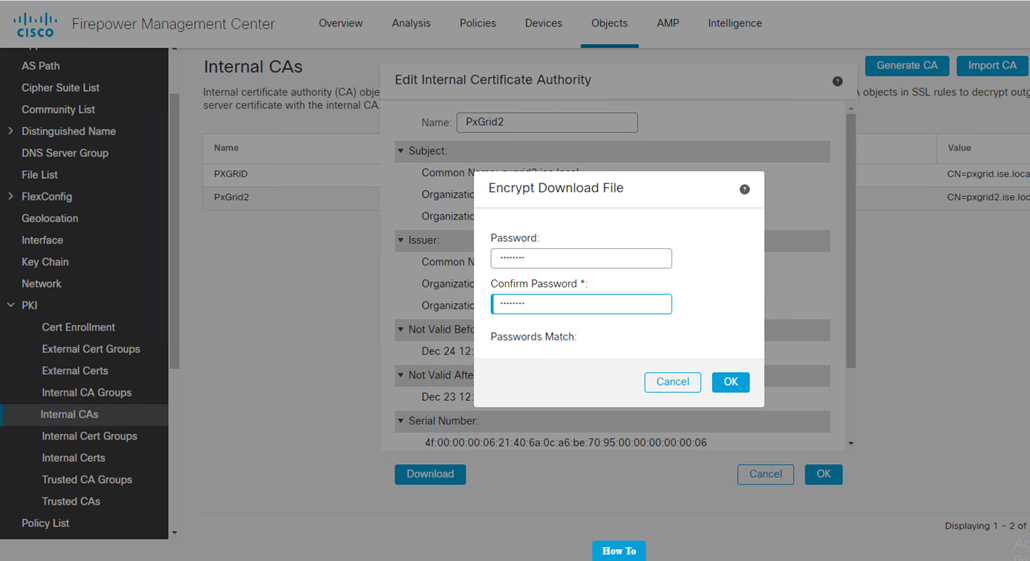

Oluşturduğumuz sertifikayı private key i ile birlikte export alıyoruz.

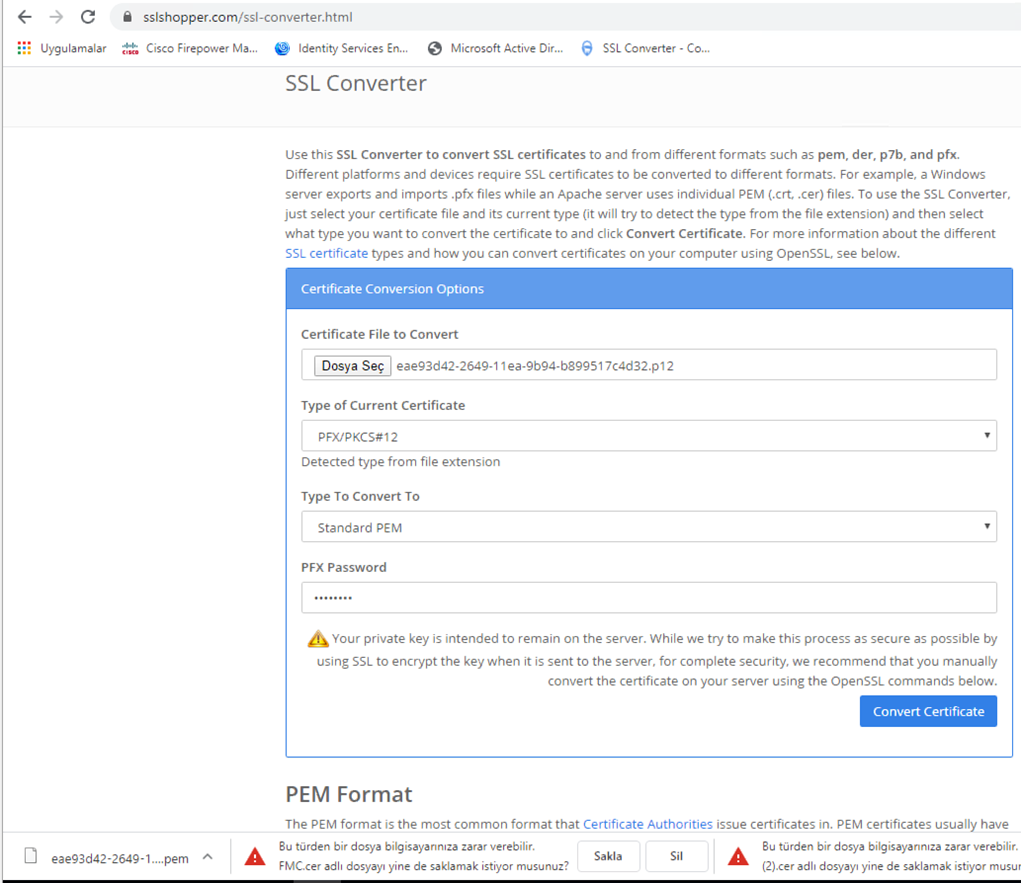

Export ettiğimiz *.p12 uzantılı dosyamızı pem formatına çevirmemiz gerekmektedir. Bu işlem için online bir tool kullanacağız.

Object > PKI >Internal Certs Add Internal Cert

Certificate Date yazan kısım için pxgrid2.cer , Key için *.pem dosyamızı gösteriyoruz.

Bag Attributes ile başlayan kısımları silerek OK diyoruz.

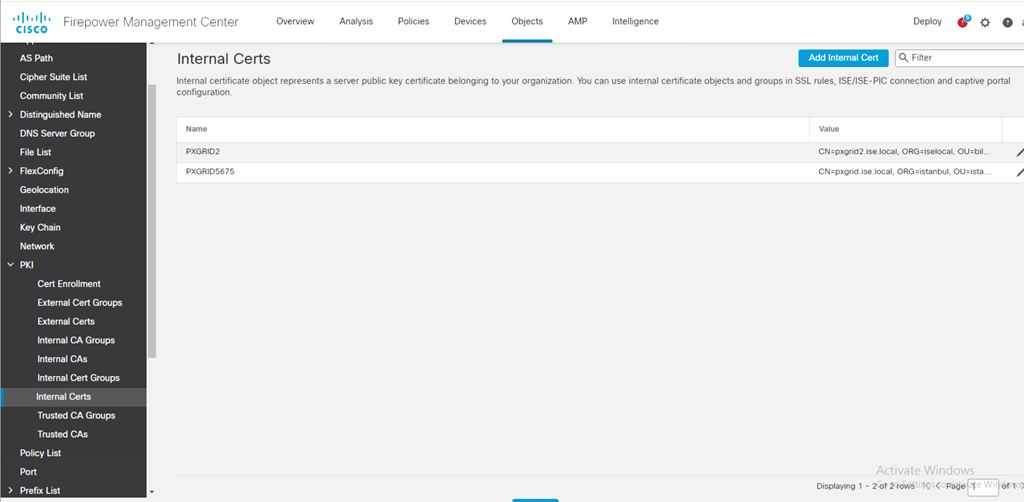

Internal Certs altında sertifikamızı görebiliyoruz artık.

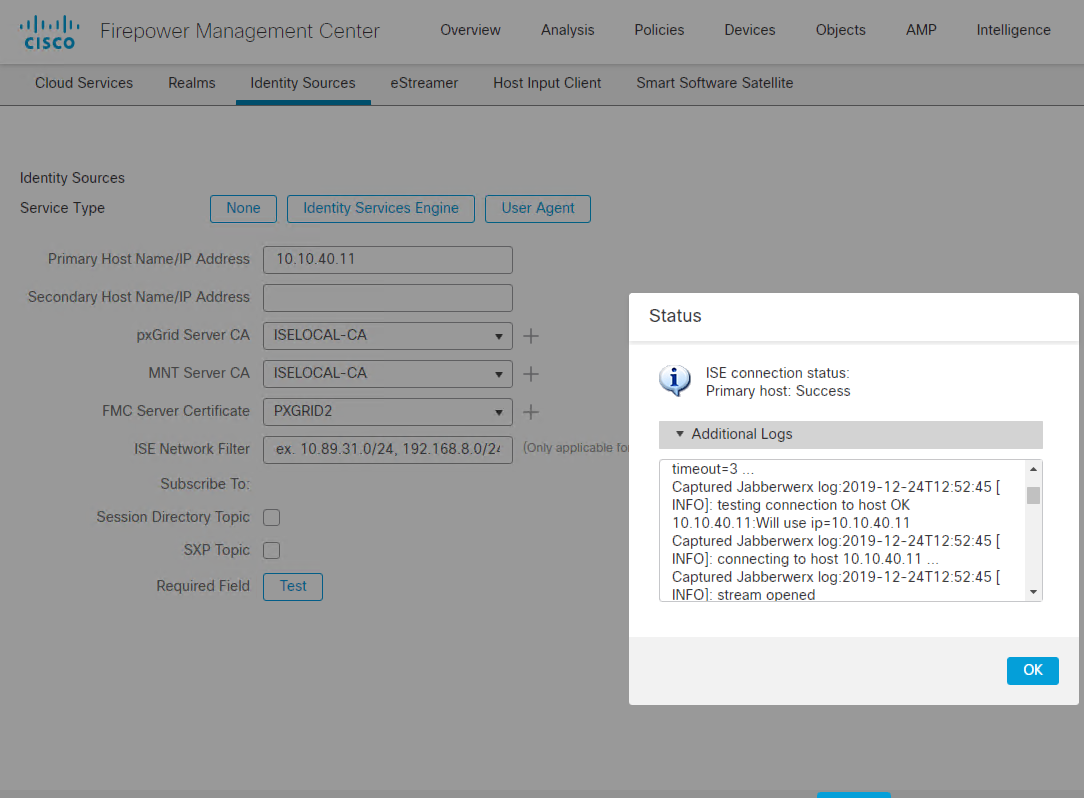

Bir sonraki adım Integration > Identity Sources kısmından entegrasyon yapacağımız alana ulaşıyoruz.

İstenilen bilgileri sağlayıp Test butonuna basıyoruz.

Active Directoy entegrasyonu için tanımlarımıza devam ediyoruz.

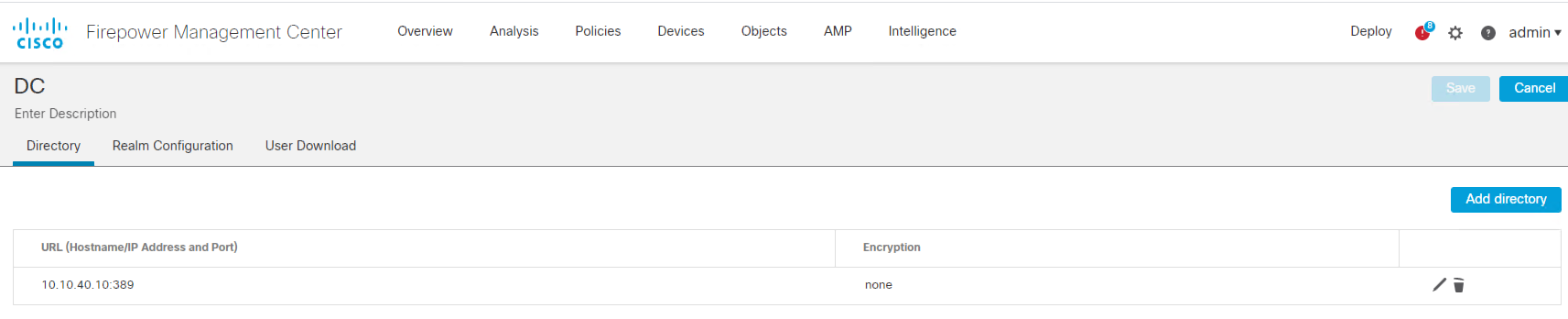

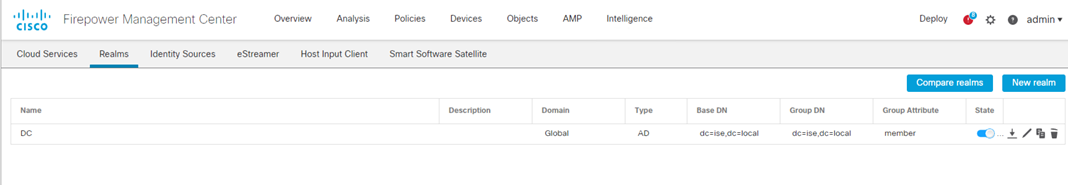

System > Integration Directory bu kısımda Active Directory sunucumuzu ekliyoruz.

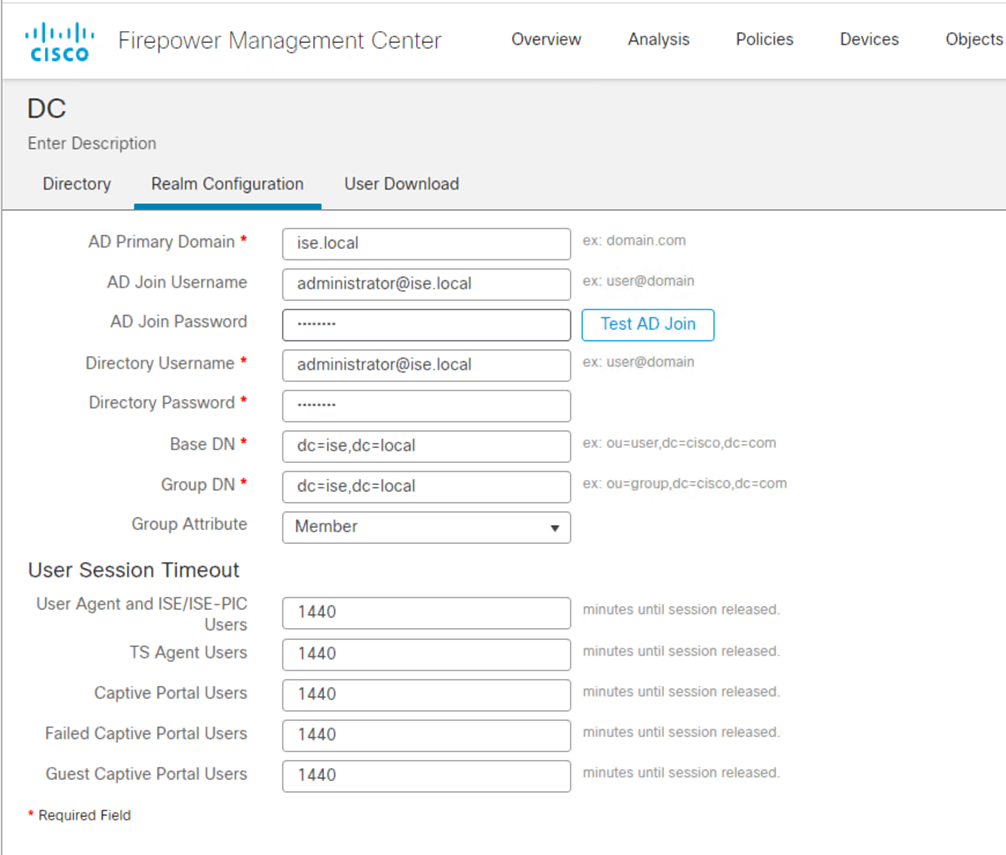

System > Integration Realm configuration Active Directory erişim bilgilerimizi giriyoruz.

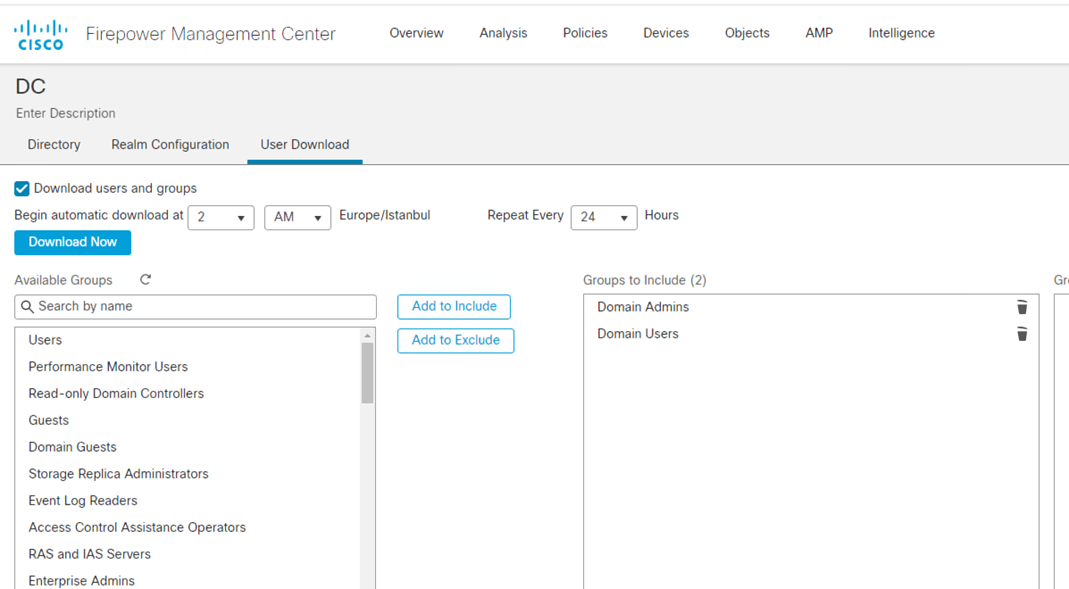

System > Integration User Download Active Directory üzerindeki gruplarımızı seçiyoruz.

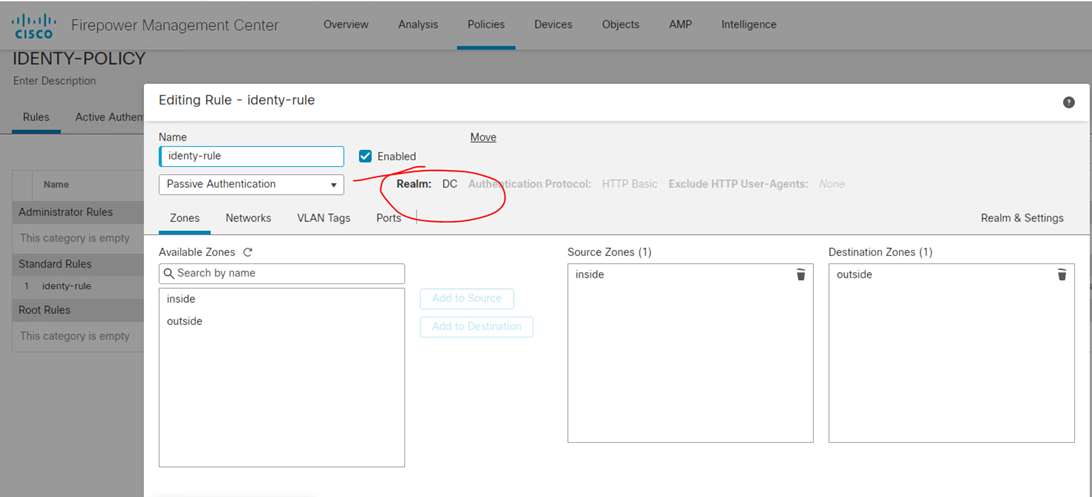

Firewall kurallarında bu entegrasyonu kullanabilmek için

Policy > Identity New Policy

Bir önceki adımda Realm konfigürasyonumuzu burada seçiyoruz.

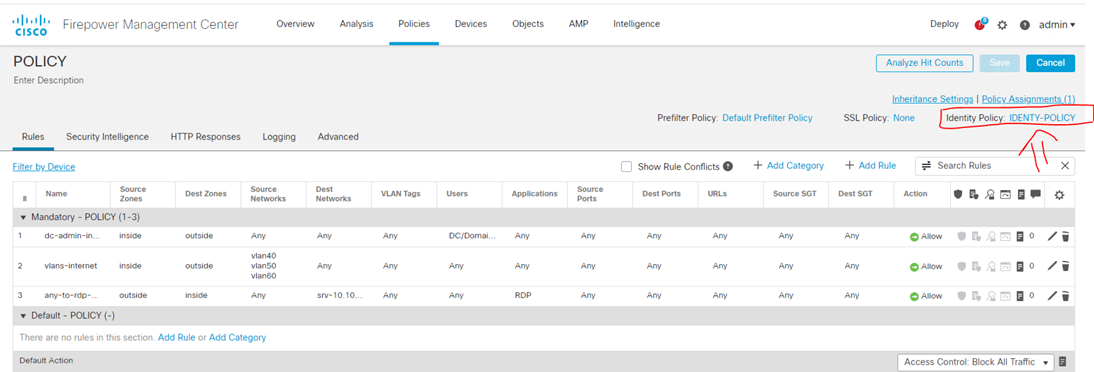

Policy sekmesinde de identity Policy miz artık seçilebilir duruma geliyor.

Artık kurallarımızda Active Directory objelerimizi kullanabiliriz.

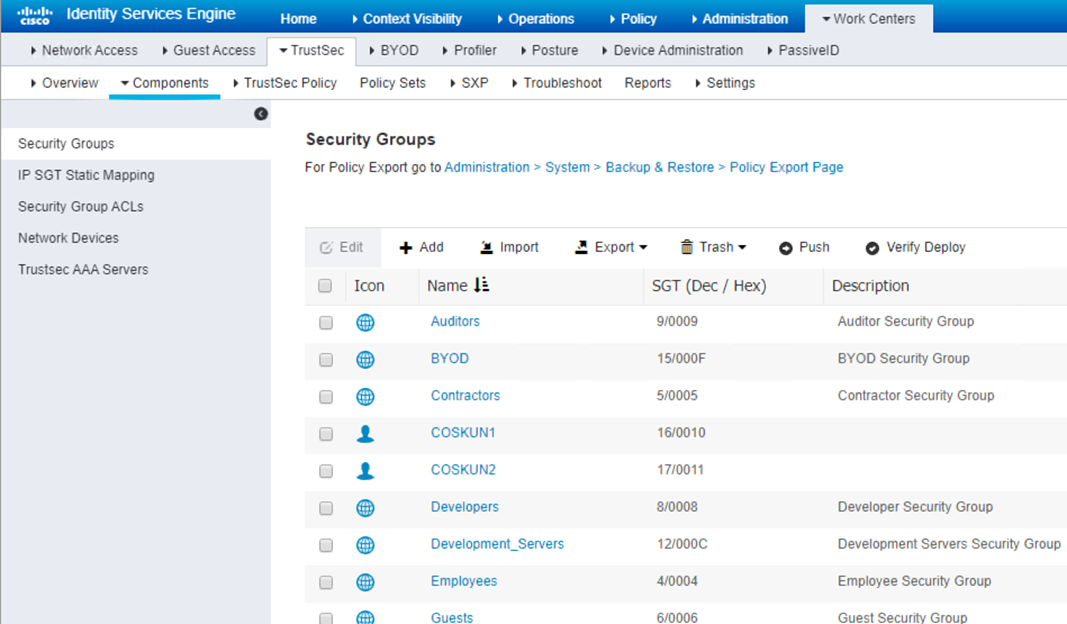

SGT için ISE üzerinde oluşturduğum statik grupların FMC üzerine geldiğini kontrol edelim.

COSKUN1 ve COSKUN2 adındaki 2 adet Grup firewall a gelmiş.

FMC 6.5 sürümüne kadar Active Directory entegrasyonunu agent ile yapabiliyorduk , 6.5 den sonra bu işlem için ISE veya ISE PIC kullanılması gerekecek bunu da dipnot olarak belirtmeykte fayda var.

Makalemizin başında PXGrid için multivendor çalışan bir teknoloji olduğundan bahsetmiştim ,bir sonraki makalemizin konusu da ISE / Checkpoint entegrasyonu PXGrid ile sağlayabiliriz.

Görüşmek üzere.