Configuring Mobility Group on Cisco Wireless Controller

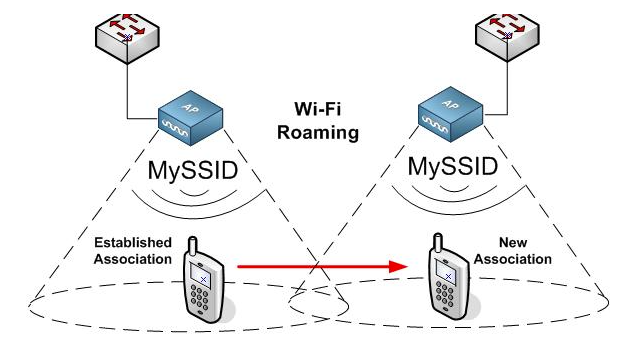

Mobility veya roaming, bir kablosuz ağ networkünde bir Acces Point ten sorunsuz, güvenli ve olabildiğince az gecikme ile diğer Acces Point e geçiş işlemidir.

Bu makalede, Cisco Wireless Lan Controller (WLC) larda mobilitenin nasıl çalıştığını anlatmaya çalışacağım.

Bir kablosuz istemci bir erişim noktasıyla bağlantı kurup kimlik doğrulaması yaptığında, WLC veritabanına bu istemci için bir giriş oluşturur.

Bu giriş bilgisinde, istemcinin MAC ve IP adresleri, güvenlik bağlam kontrolleri(ACL), hizmet kalitesi (QoS), bağlandığı ağ bilgileri (SSID) gibi bilgiler içerir.

WLC bu bilgileri,kablosuz istemciye giden ve gelen trafiği yönetmek için kullanır.

…