Chekpoint VSX Virtual System eXtension

Günümüzde sistem ve networkun her alanında sanalaştırma ismini duymaktayız , vmware esx, cisco nexus vdc , fortigate vdom gibi çoğu firmanın sanallaştırma tarafında bir çok ürünü bulunmakta bende bu makalemde sizlere checkpoint VSX yapısını örneklerle açıklamaya çalışacağım.

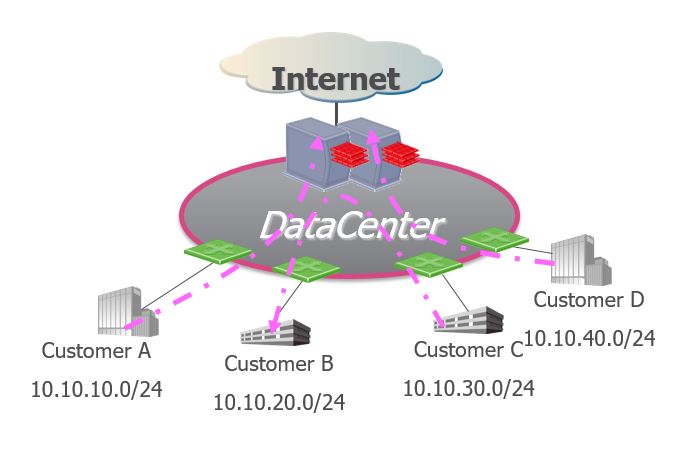

Virtual System eXtension; Bir saşe üzerinde yarattığım sanal firewallar olarak düşünebiliriz,bu firewalları Cloud firewall hizmetleri adı altında ISP firmaların müşterilerine sağladıkları hizmetlerlerdir aslında

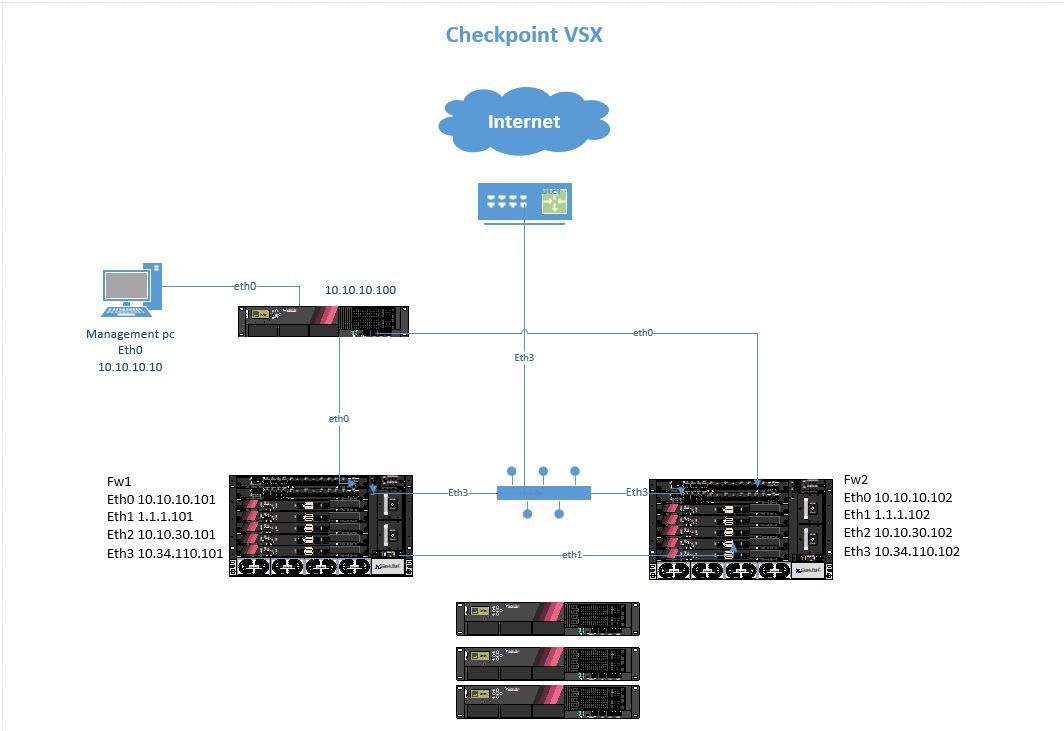

Örneğimde; Checkpoint VSX cluster kurulumu yapacağım , interface tanımları ,virtual switch, virtual router tanımlarından bahsedeceğim.

Makalenin ikinci bölümünde sanal bir firewall yaratıp gerekli ayarlarımızı yapılandıracağım

Fiziksel topolojimiz yukardaki gibi olacak ;

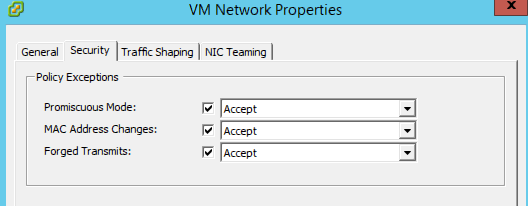

Demoyu vmware üzerinde yaptığım için interface altında promiscuous mode açık olması gerekmektedir ,aksi takdirde bir sonraki makalede anlatacağım sanal firewall yaratılması ve test işlemlerinde sorun çıkacaktır.

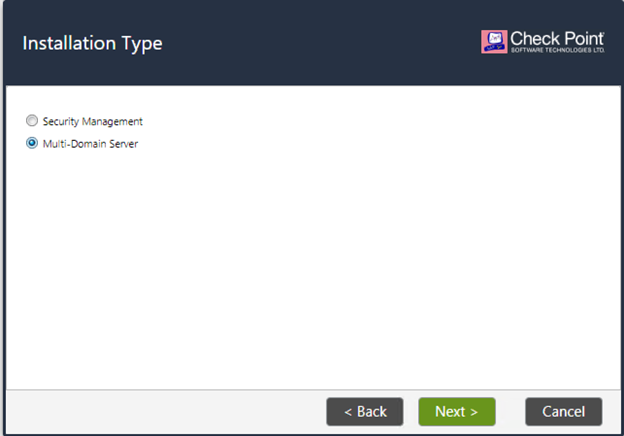

VSX Management için dikkat edilmesi gereken nokta kurulumda Multi-Domain Server seçilmesi

Gatewayler için dikkat edilmesi gereken nokta ise sadece eth0 management ip adreslerini verilmesi yeterlidir.Diğer interfaceleri kurulumun sonraki adımlarında tanımlayacağım.

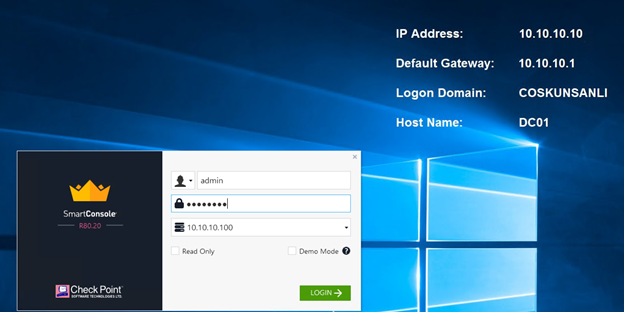

Management pc üzerinden 10.10.10.100 Multi-Domain Management Server a bağlanıyorum.

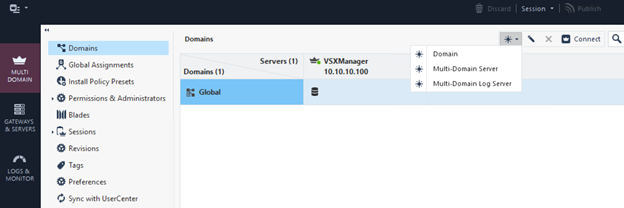

Bu ekranda virtual firewalları yarattığım,kimlerin bu firewalları yöneteceğini belirlediğim alandır.

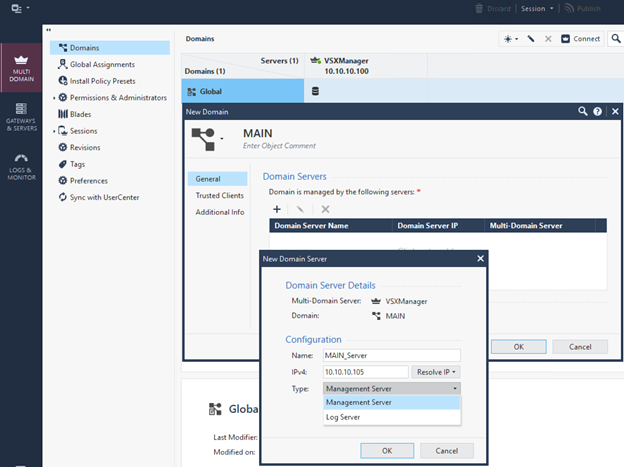

VSX Clusterı yönetebilmek için yeni bir domain açıyorum ve adına MAIN diyorum.

Management networkumuzde 10.10.10.105 ip adresini tanımlıyorum.

Trusted Clients alanından cihaza direk bağlanacak ip adreslerini ekleyebilirsiniz ben anyhost deyip geçiyorum.

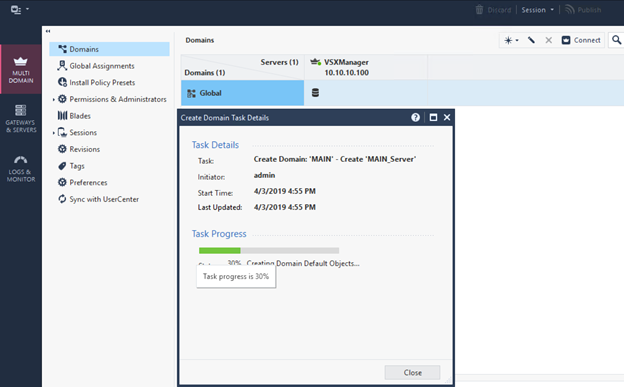

Main Domain yaratılıyor.

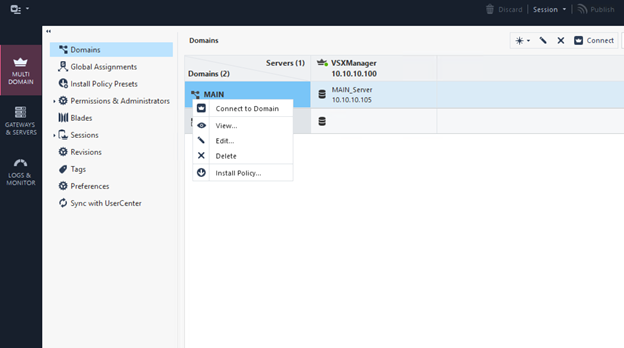

VSX Cluster için yarattığımız domaine connect to domain diyorum

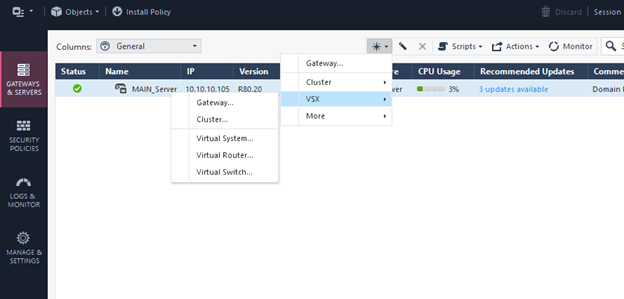

Karşımıza yeni bir ekranda smartdashboard açılıyor,sonra VSX Cluster ve gatewaylerimi buraya tanımlıyorum. VSX > Cluster

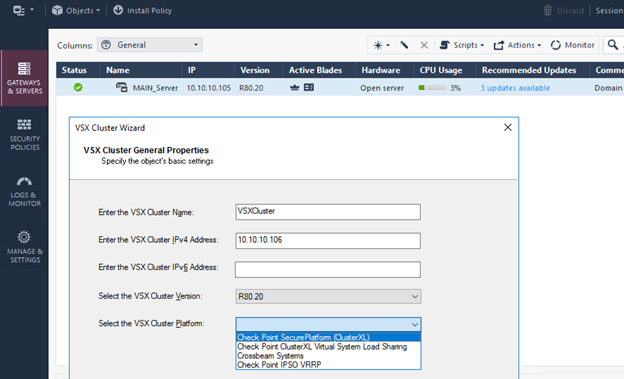

Cluster ismi ve ip adresini tanımlıyorum buraya kadar hep management networuku olan 10.10.10.0/24 networkunden ip adresi veriyoruz.

Cluster platform olarak clusterXL bildiğiniz üzere HA yapısı aktif/pasif çalışır, load sharing mode da aktif/aktif çalışma durumudur.(VRRP yapı için sitedeki makalemi inceleyebilirsiniz.)

External interface in nasıl kullanılacağı kısımdayım

Shared interface seçerseniz tüm sanal firewalları tek bir interface üzerinden dışarıya çıkaracaksınız (1 interface üzerinden 250 virtual interface cıkarabilirsiniz)

Separate interface de her tanımladığınız sanal firewalları ayrı interface bacaklarından çıkartmanızı sağlar

Demo da share interface yaratıp devam edicem

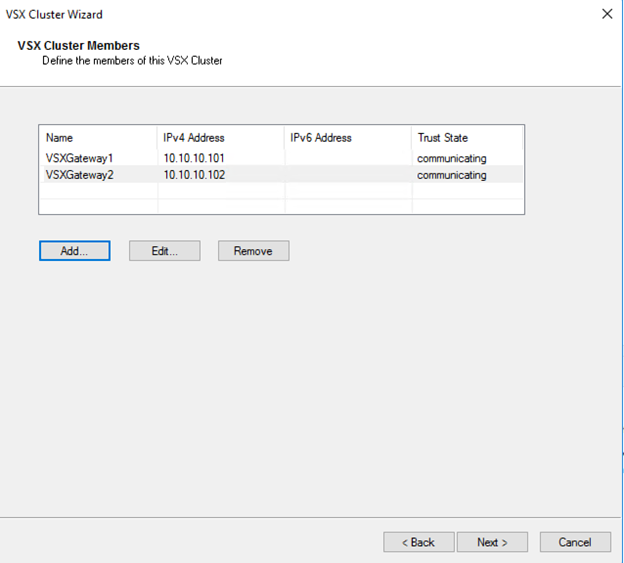

Add deyip gatewaylerimizi ekliyorum.

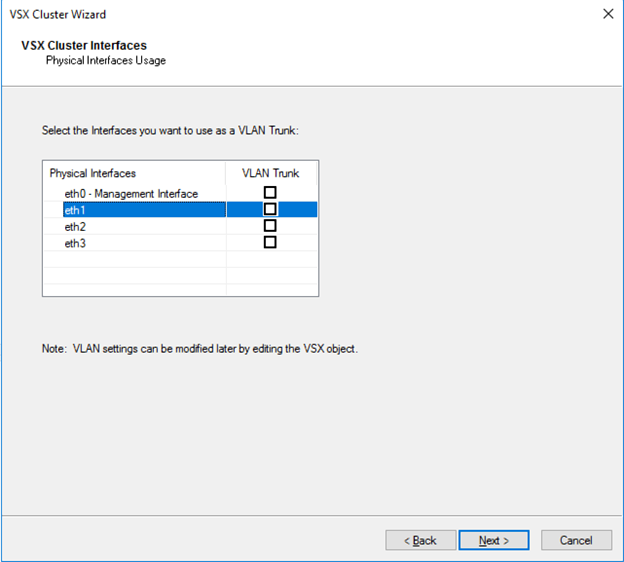

Trunk kullanacağımız interface varsa onu burdan belirtebiliriz veya sonradan da seçebiliriz.

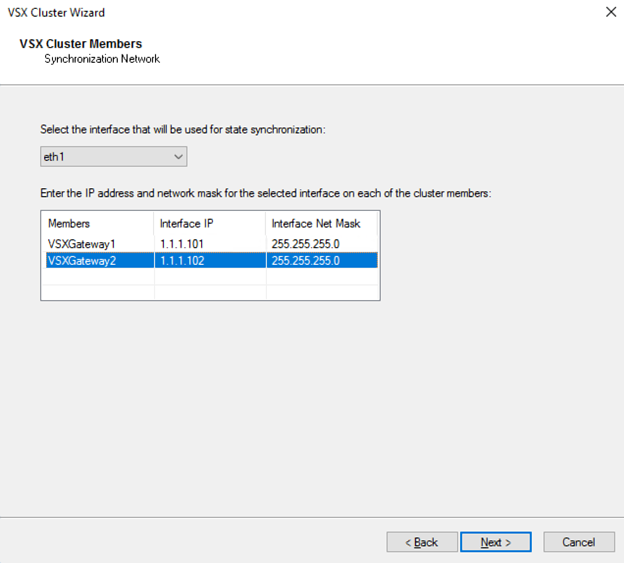

Cluster sync için interface i belirtip ip adreslerini veriyorum.

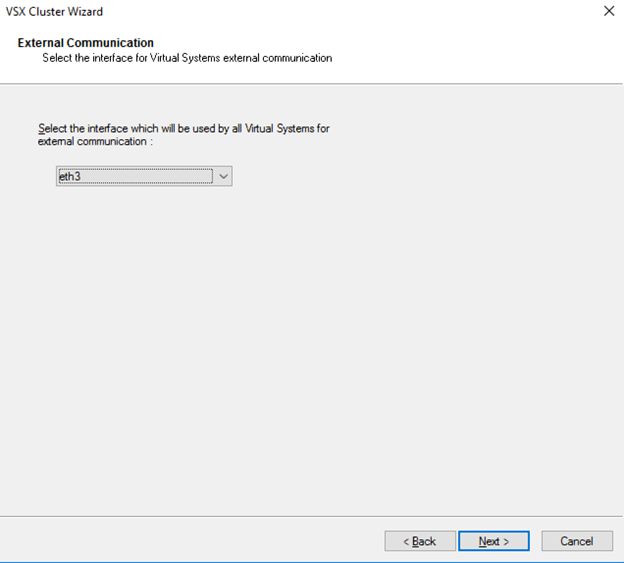

Outside (internet) için bacağım olan eth3 seçiyorum

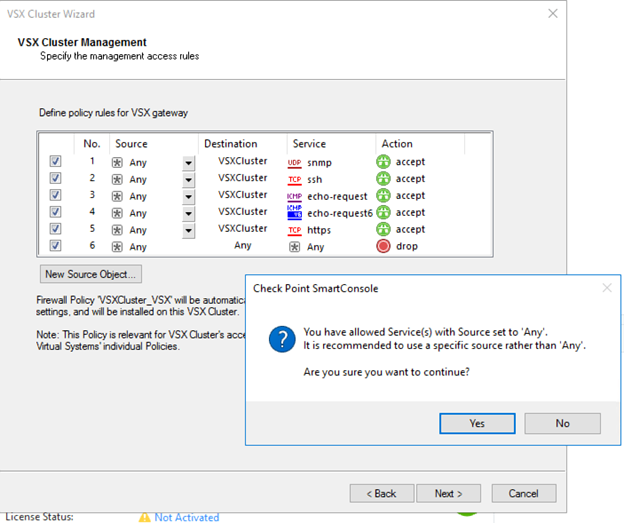

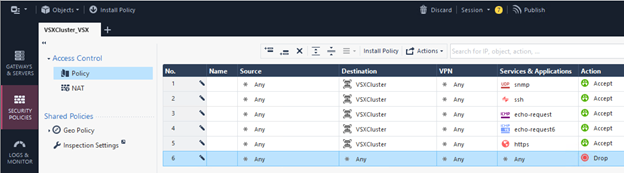

VSX Cluster yönetim ve monitor için hazır kuralları getiriyor ,troubleshooting alanında işimize yarayacak kuralları sıralıyor.

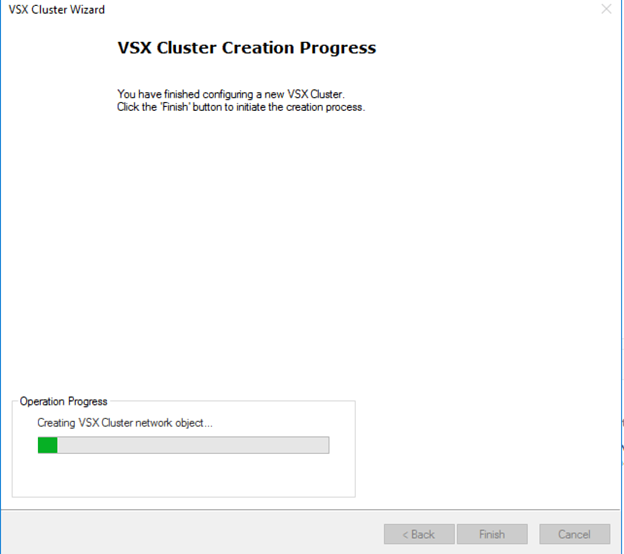

Finish deyip kurulumun bitmesini bekliyorum

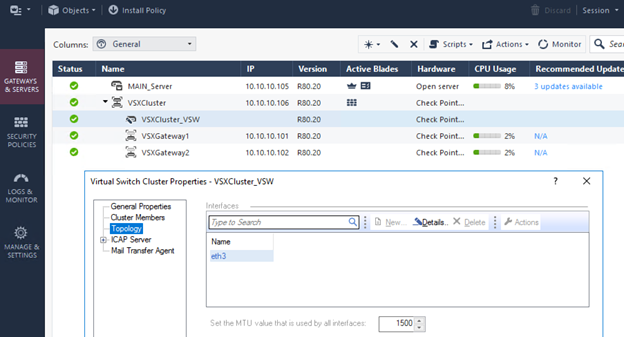

Bir önceki adımdaki Policyi install edip Clusterımı kontrol ediyorum.

Dikkat ederseniz external interface için share mode seçmiştik (eth3), bağlı olduğu interface için Vswitch oluşturdu.

Sanal firewall larımda external için ip adresi verirken bu Vswitch i kullanacağım.

Bir sonraki makalemde virtual firewall kurulumu gerekli testleri anlatacağım.