Configure ISE Threat-Centric NAC with Rapid7

Cisco ISE Makaleler serimde bugün ISE Threat-Centric NAC özelliğinin ne işe yaradığını ve Rapid7 InsighVM ürünü ile nasıl birlikte çalıştığını, bizlere ne gibi faydalar sağladığını anlatmaya çalışacağım.

Rapid7 InsignVM ürünü tam anlamıyla zafiyet yönetim sistemidir, perentasyon dediğimiz zafiyet analizi yapan bunları bizim anlayabileceğimiz bir dile çeviren, bu zafiyetlerin nasıl kapanacağını, hangi işlemleri yapmamız gerektiğini, rapor şeklinde de sunabilen bir SIEM çözümünün parçasıdır.

Bu işlemleri nasıl yapar;

Networku discover ederek ağımızdaki asset leri bulur.

Buldukları asset leri gruplar.

Asset ler üzerindeki vulnerability i bulur.

Bulunan Vulnerability daha önceden hangi exploit lerlerden etkilendiğini gösterir.

Vulnerability karşı yapılacak güncelleştirmeleri ve çözümünü bizlere sağlar.

Son olarak Perentasyon işleminin raporlamasını yapabilir.

Bu işlemler sırasında asset ler üzerindeki zafiyetlere göre bir ölçeklendirme işlemi yapar.

Bu ölçeklendirme işlemi sonunda bir puanlama yapar. Buna CVSS (Common Vulnerability Scoring System) denir.

1 ila 10 arasında bir puan atayarak risk seviyesini belirler. 1düşük risk, 10 yüksek riskli şeklinde.

Cisco ISE konumuzun neresinde? Şimdi onun cevabını verelim.

Cisco ISE Threat-Centric NAC, Rapid7 InsignVM in atadığı CVSS risk seviyesini okuyor ve şöyle bir karar verebiliyor “CVSS score u 3 olan bir Bilgisayarı network kaynaklarına erişimini engelle” yada “CVSS score u 7 olan bir Bilgisayarı karantina vlanına taşı”

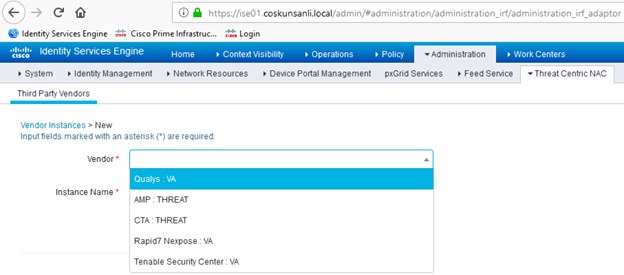

Cisco ISE Threat-Centric NAC ile entegrasyonu olan diğer ürünler aşağıdaki şekildedir.

Haydi başlayalım;

Rapid7 InsignVM için kurulum gereksinimleri aşağıdaki linkten görebilirsiniz.

https://www.rapid7.com/products/nexpose/system-requirements/

Trial versiyonu indirip next next finish şeklinde kurulumu gerçekleştirebilirsiniz.

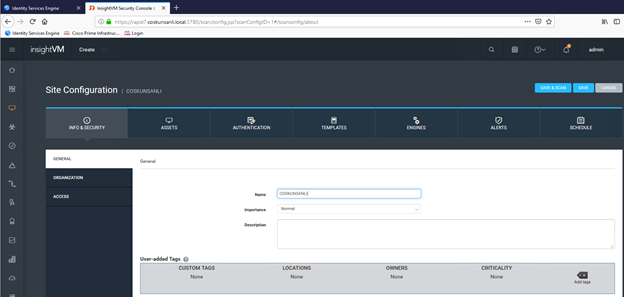

Web Browser üzerinden Rapid7 InsignVM e bağlanıyorum.

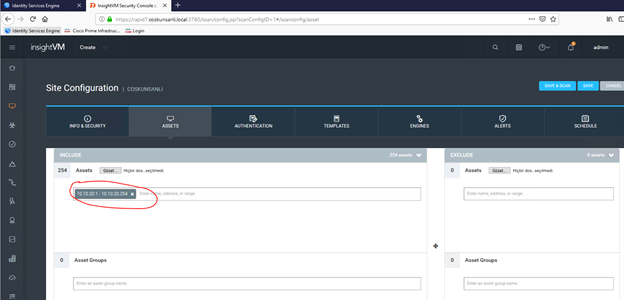

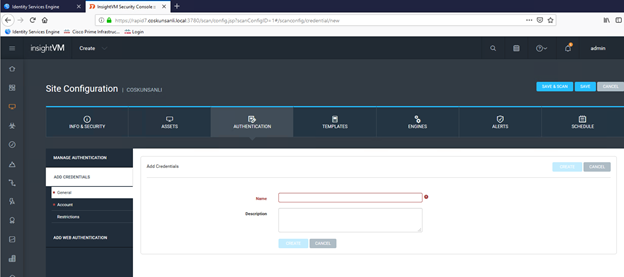

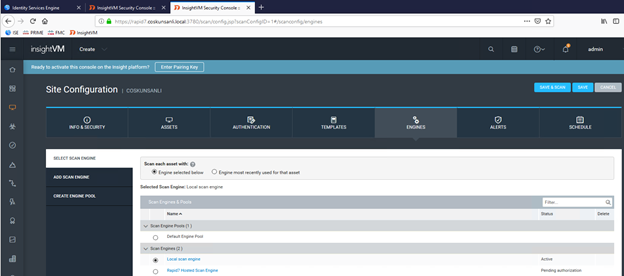

COSKUNSANLI adında bir site yaratıyorum, bu site içinde tarama yapacağım networku, hangi scan engine kullanacağımı, tarama işlemini derinlemesine yapması için credential bilgilerini giriyorum ardında kaydediyorum.

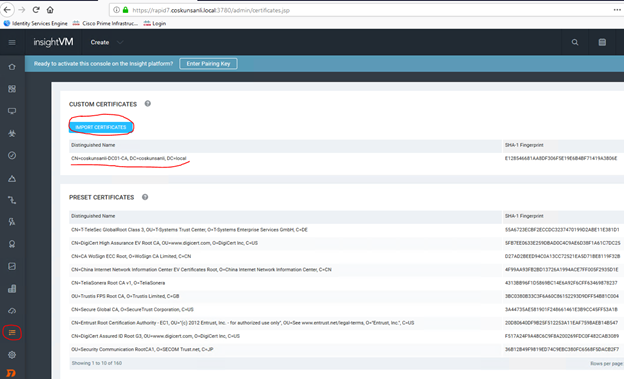

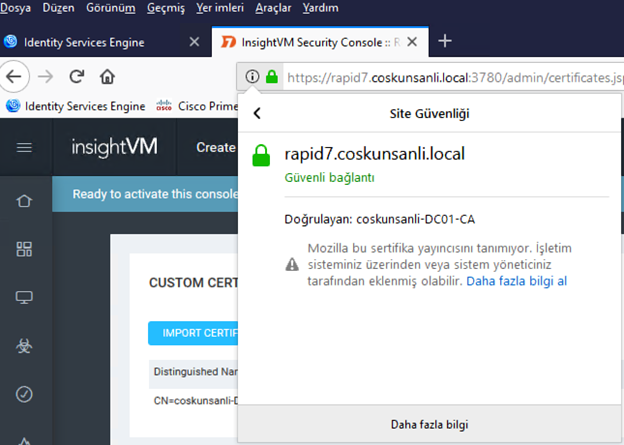

Rapid7 InsignVM ve Cisco ISE üzerinde entegrasyon için merkezi CA sunucumu kullanacağım, Cisco ISE makalelerimde bu işlemin nasıl yapıldığını anlatmıştım, bu yazımda sadece Rapid7 InsignVM ile devam edeceğim.

CA sunucumun Root sertifikasını Rapid7 InsignVM üzerine import ediyorum.

Administrator> Root Certificate > Manage

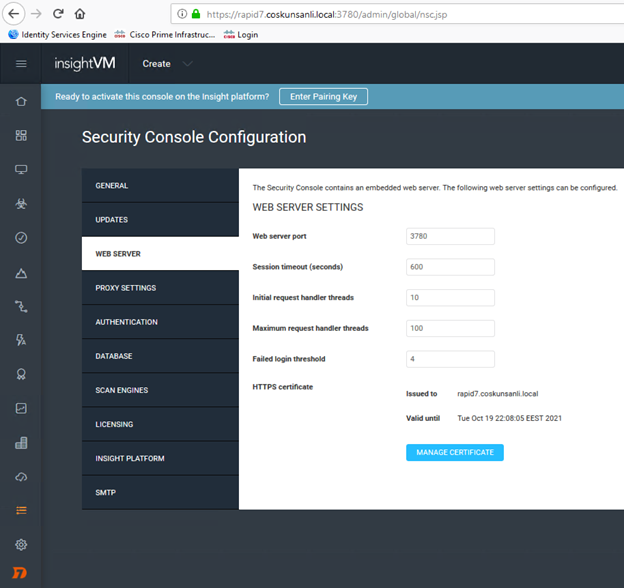

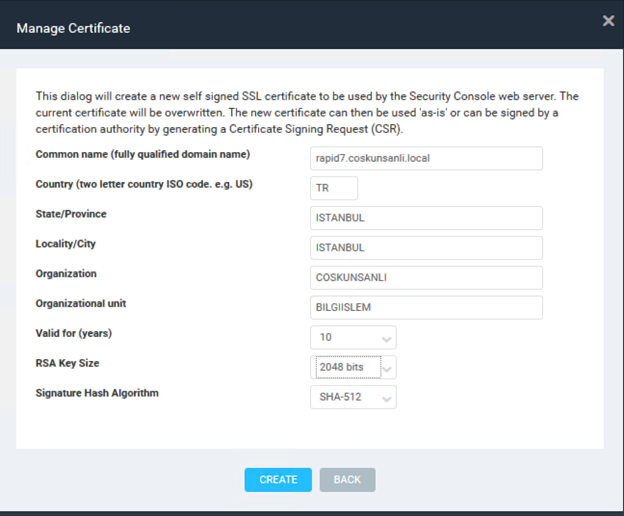

Şimdi Rapid7 InsignVM Web Access için CSR üretmem gerekiyor.

Administrator> Console>Administer>Web Server> Manage Certificate>Create New Certificate

Sertifika için istenilen bilgileri dolduruyorum ardından ürettiğim CSR ı CA üzerinden onaylıyorum.

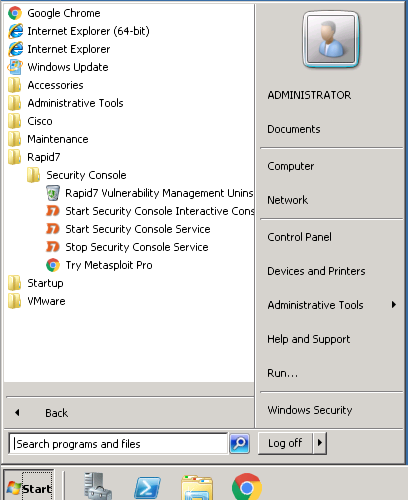

Bu işlemden sonra Rapid7 InsignVM servislerimizi stop/start ediyorum ki sertifikamı görebileyim.

Sertifikam trusted gözükmekte artık.

Rapid7 InsignVM üzerinde yapacağımız işlemler bu kadar.

Cisco ISE server üzerinde de sertifika işlemlerini yaptığımızı düşünerekten Threat-Centric NAC (TC-NAC) özelliğini aktif etme işlemine geçiyorum.

Administrator>Deployment>Enable Threat Centric NAC Service

Özelliği aktif ettikten sonra servislerin açılması biraz vakit alabilir.

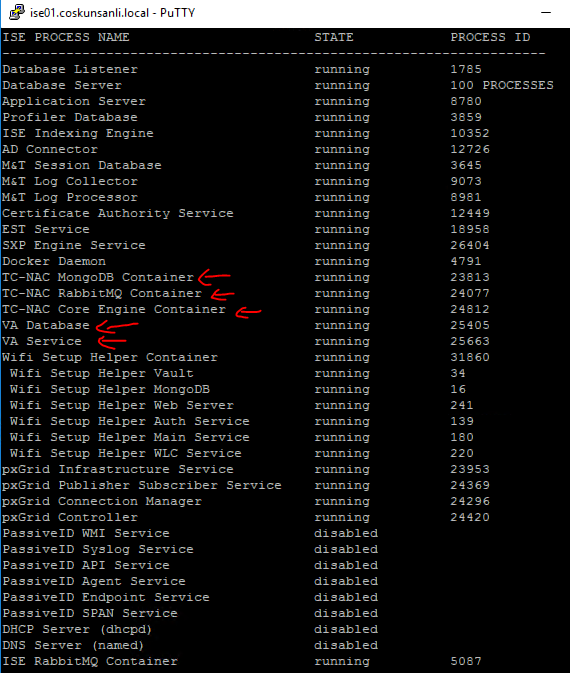

Servislerin çalıştığından emin olmak için için “show application status ise” komutunu çalıştırıyorum.

Servisler açıldı sonrasında entegrasyona geçiyorum.

Administrator>Threat Centric NAC>Third Party Vendors

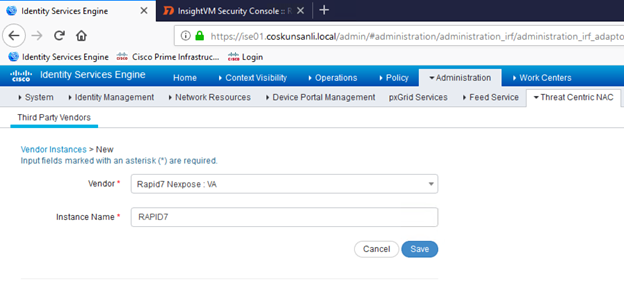

Rapid7 Nexpose VA seçip bir isim veriyorum.

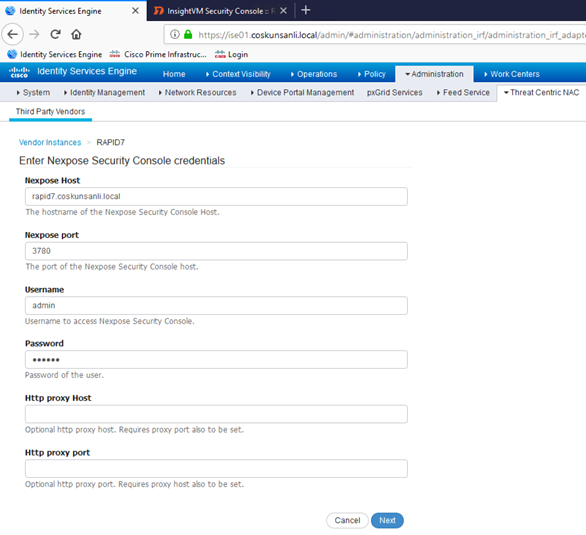

Rapid7 InsignVM erişim bilgilerini giriyorum.

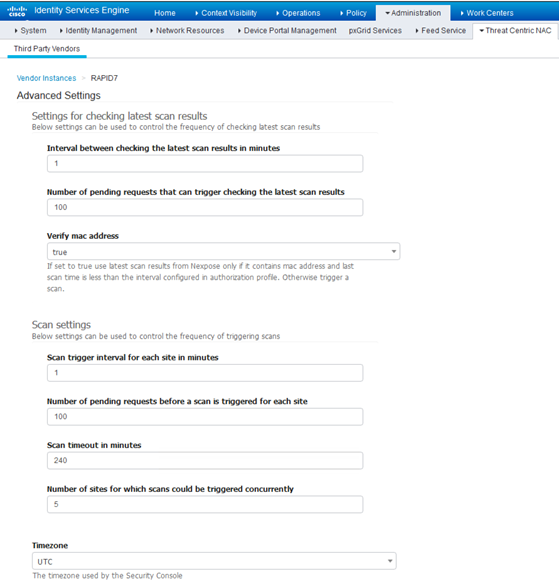

Rapid7 InsignVM üzerinde açtığımız SIDE için tarama periyotlarını belirtiyorum.

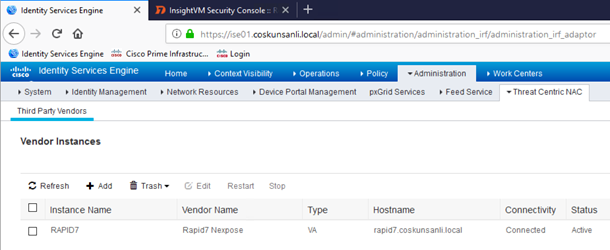

Entegrasyonum connected durumda.

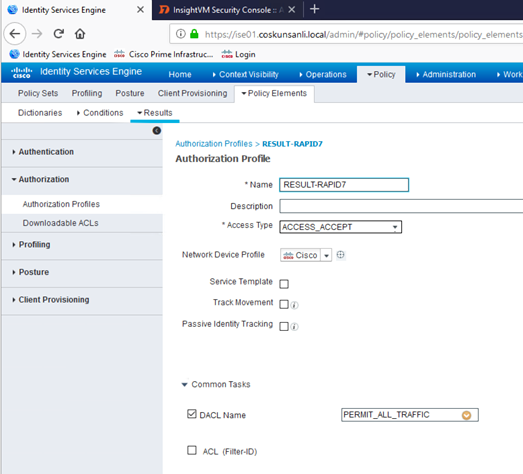

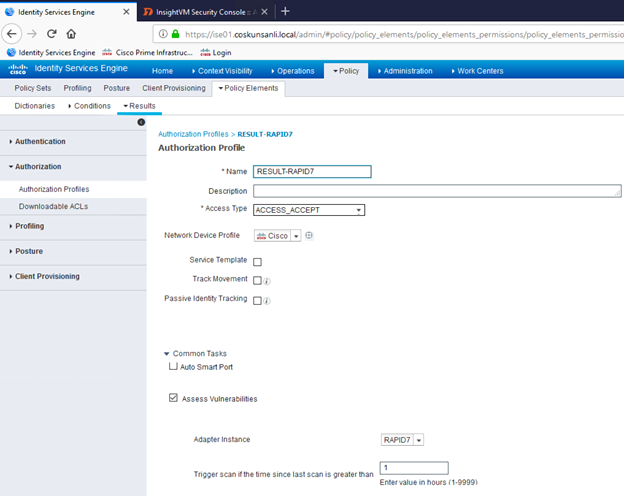

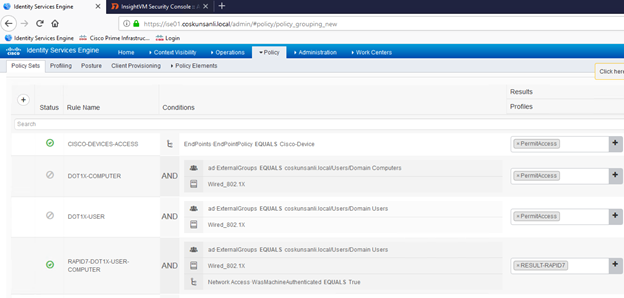

Cisco ISE üzerinde iki adet result tanımlamam gerek;

RESULT-RAPID7; 802.1X ile networke erişim sağlayan Asset ler için RAPID7 InsignVM in tetiklenmesini, belirlediğim SITE ve Networkte Discover yapıp Vulnability leri ISE ile paylaşmasını sağlayacak.

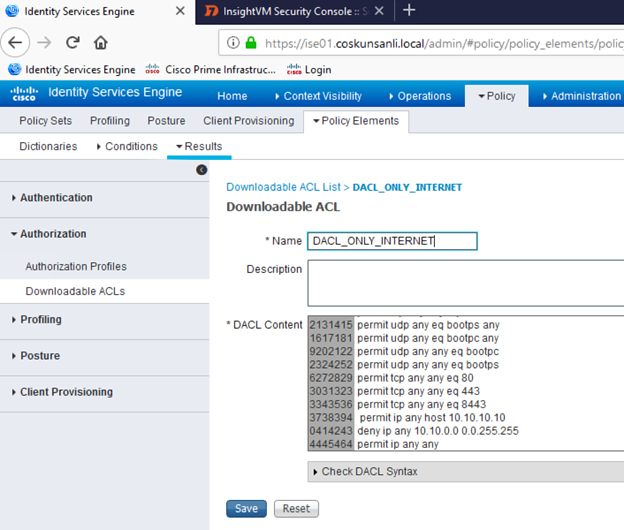

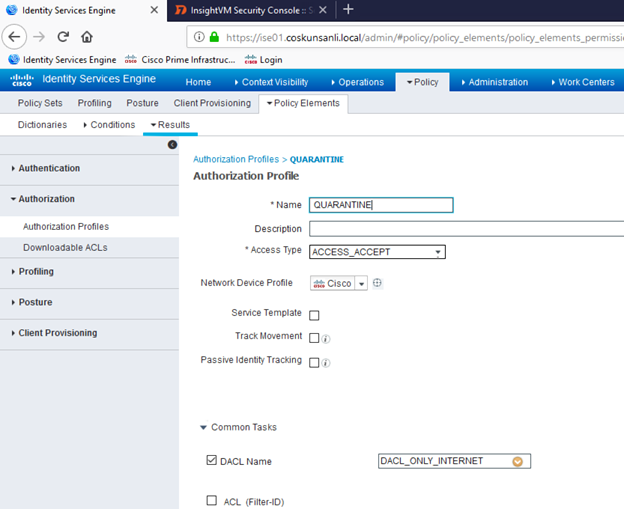

QUARANTINE; Networukume erişmesini istemediğim Asset ler için kullanacağım ACL i burada kullanacağım

User ve Machine Authentication için RESULT-RAPID7 yi uyguluyorum, biliyorsunuz bu result un içinde Assess Vulnerabilitise altında Rapid7 seçmiştik, networke giriş sağlayacak kullanıcılar erişim sağladıkları vakit Rapid7 InsignVM otomatik olarak tetiklenecek ve analizi başlatıp asset leri ölçeklendirecek(CVSS)

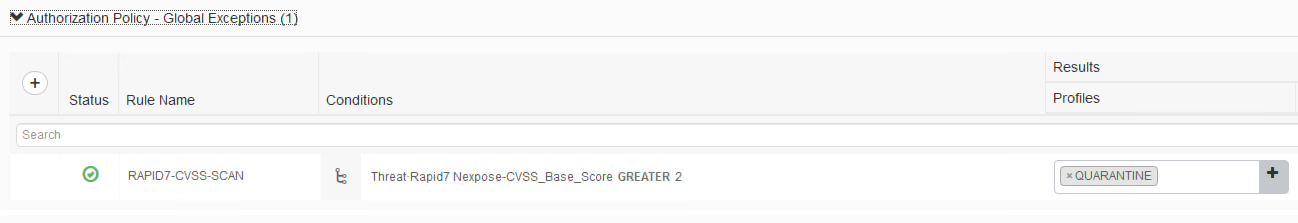

Global Exceptions altında diğer rule u tanımlıyorum, CVSS score 2 den büyük ise QUARANTINE gönder.

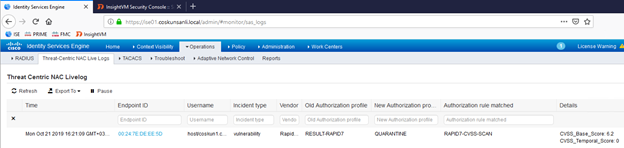

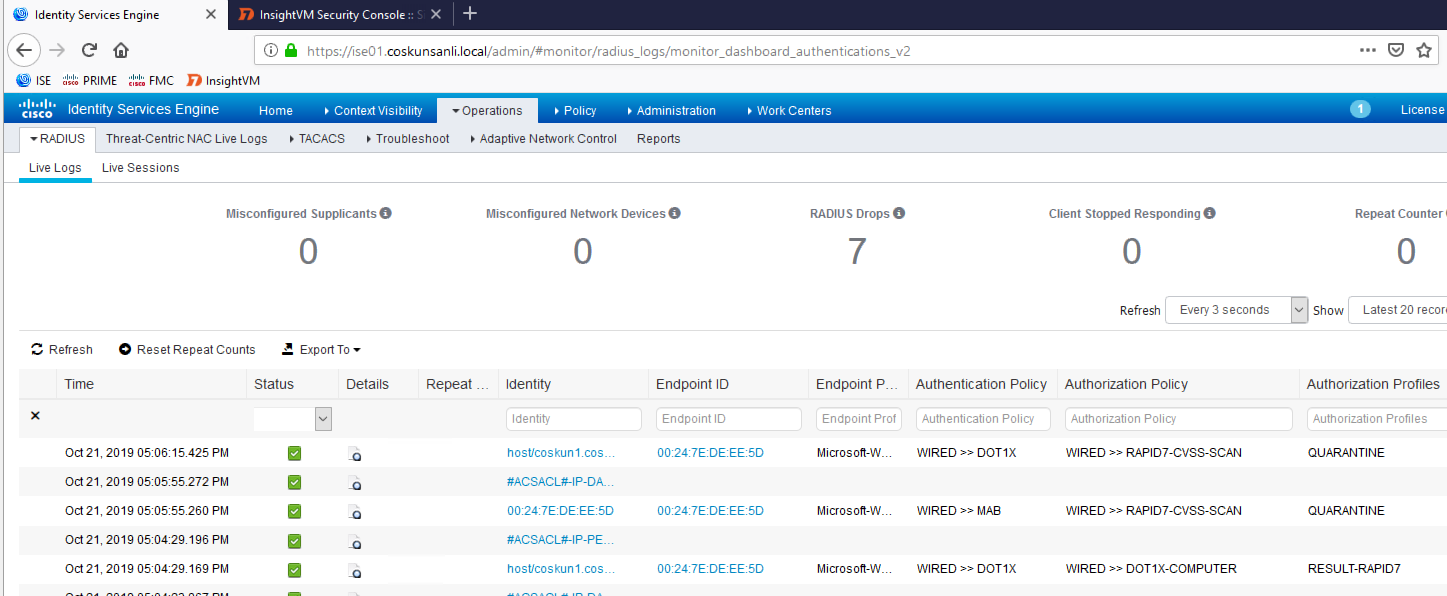

Loglarımızı incelediğimizde, kullanıcı Machine Authentication ile networke erişim sağladı ,sonrasında Rapid7 InsignVM bu asset i ölçtü ,biçti CVSS score olarak 6.2 verdi.

Bizim condition ımzda CVSS 2 den büyükse karantinaya gönder demiştik.

Loglara baktığımızda device karantina ya alınmış.

Son olarak zafiyetler loğlarını Cisco ISE üzerinden de görebiliriz.