VMware NSX-T Vrf with Check Point Bgp

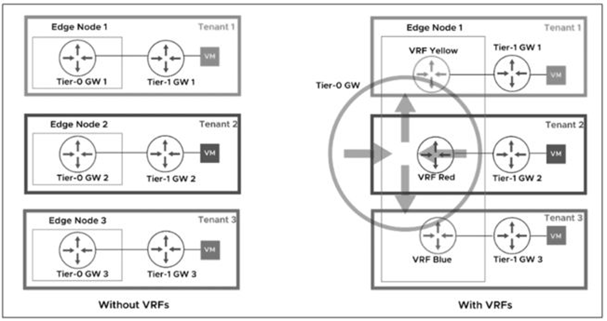

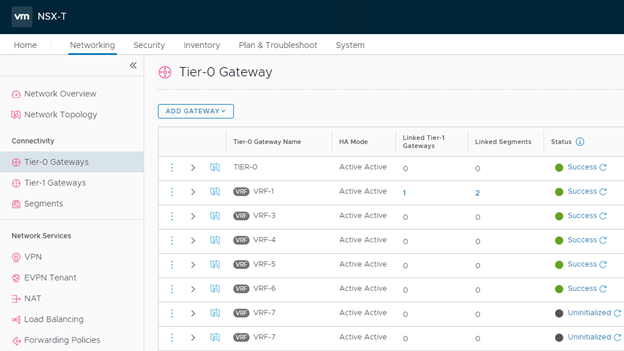

TIER-0 Router bildiğiniz üzere logical ve fiziksel network arasındaki iletişimi sağlamakla görevlidir.Bir EDGE node üzerinde bir adet TIER-0 oluşturabiliriz .EDGE Cluster ortamında da gene aynı şekilde , eğer daha fazla TIER-0 a ihtiyacımız varsa yeni bir EDGE/EDGE Cluster vs kurup bunun üzerinde yeni bir TIER-0 oluşturabiliriz.

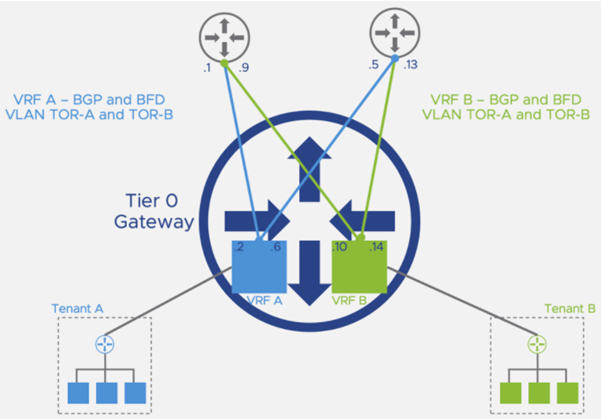

VRF ile TIER-0 üzerinde,birbirinden farklı routing tabloları olan ,yine birbirinden farklı external interface leri olan sanal routerlar oluştururarak farklı tenantları(segmentleri) bu routerlar üzerinden çıkarabiliriz.Böylelikle ilgili tenant fiziksel ağa kadar diğer tenantlardan izole şekilde yapılandırılmış olur.

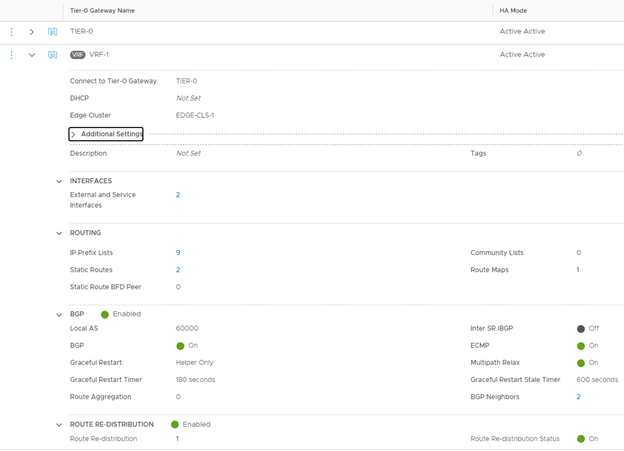

VRF, Edge cluster bilgilerini , HA mode,BGP local AS numarası ve BGP graceful restart tanımlarını global ayarlar olarak TIER-0 üzerinden alacak ,BGP durumu, BGP komşuluğu, Route lar, Route Filterlar, Route Redistributionlar, NAT ve Edge firewall bileşenleri ise VRF e özel olacaktır.

Bir örnek vermek gerekirse multitenant yapıda farklı tanentların aynı subnet leri kullanması durumdan farklı vrf ler üzerinden eriştirilerek NAT yapmadan aradaki iletişimi sağlayabiliriz.

VRF in kafanızda canlanması için aşağıdaki görselleri inceleyebilirsiniz.

Bir önceki makalede Cisco Router üzerinde BGP Komşuluğu sağlamıştım, aynı işlemi hem VRF kullanarak hem de Checkpoint Firewall üzerinde bu işlemin nasıl yapıldığını analatacağım.

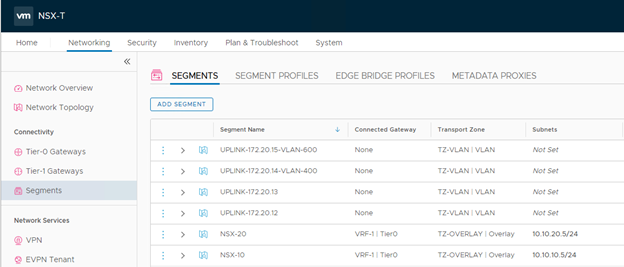

1.Adım;

Segment kısmında VRF de kullanmak üzere iki adet UPLINK-172.20.15-VLAN600 ve UPLINK-172.20.14-VLAN400 adında segmentler yaratıyorum.Bu iki segment VRF in external bağlantılarında Firewall ile iletişim kuracak vlanları içeriyor.

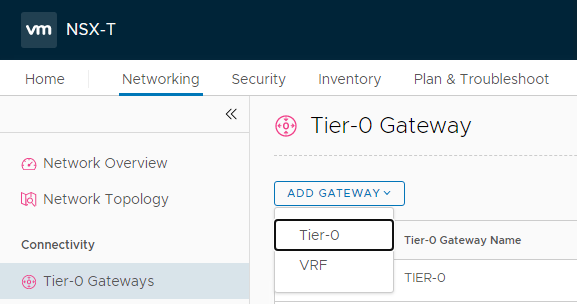

2.Adım;

Tier-0 Gateways sekmesinde ADD GATEWAY> VRF i tıklıyorum.

Yarattığım VRF artık BGP durumu, BGP komşuluğu, Route, Route Filter, Route Redistribution, NAT ve Edge firewall bilgileri diğer oluşacak VRF lerden farklı, sanal bir router olarak davranacak

3. Adım;

Checkpoint ile kuracağım BGP tanımlarını artık bu VRF altında tanımlıyorum.

4.Adım;

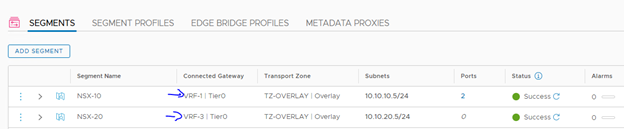

NSX tarafında yapılması gereken bir diğer adım NSX-10 ve NSX-20 adındaki overlay networkünü oluşturduğum VRF lere bağlamak

Checkpoint GAIA R81 tanımları;

5.Adım;

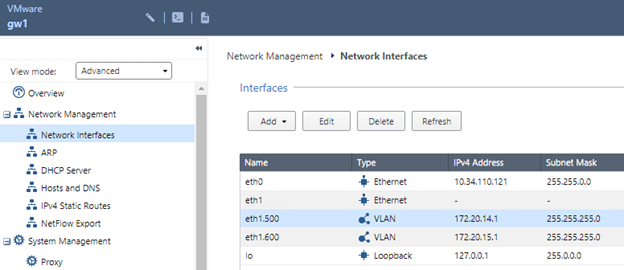

Checkpoint Gaia portal üzerinden Interface tabından ip adreslerini tanımlıyorum.

6.Adım;

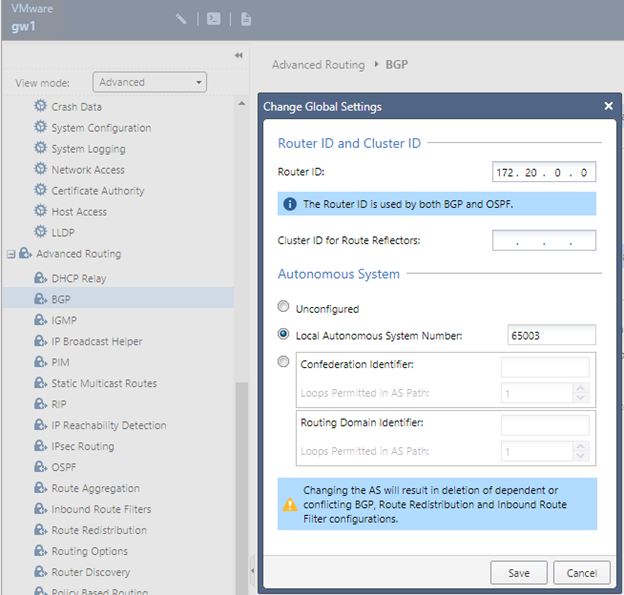

Advanced Routing > BGP altında Router id ve BGP AS numarası tanımlıyorum.

7.Adım;

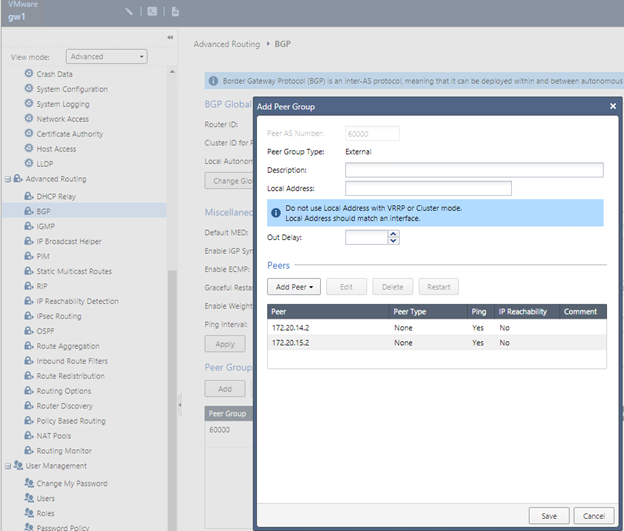

Save dedikten sonra NSX üzerindeki VRF in ip adreslerini Peer olarak tanımlıyorum.

8.Adım;

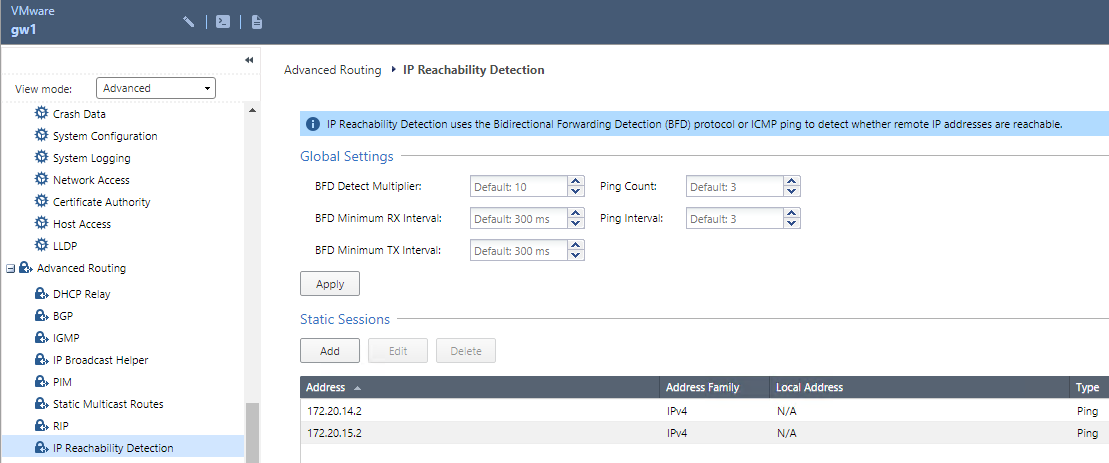

BFD sayesinde hatların erişebilirliğini görmek için yine NSX VRF external ip adreslerini tanımlıyorum.

9.Adım;

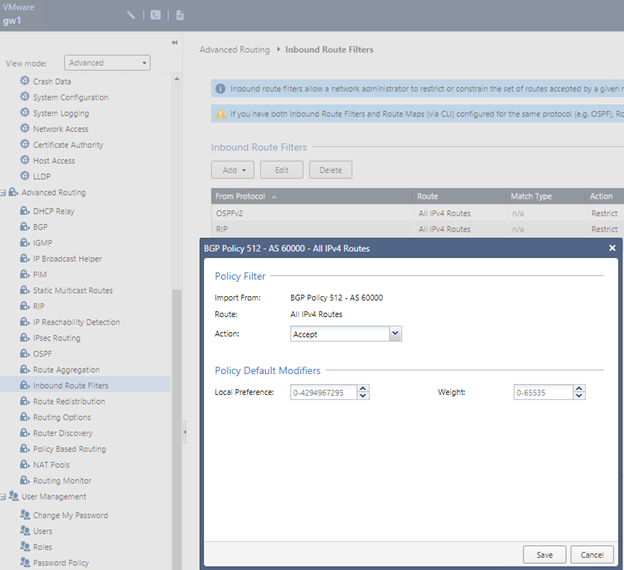

BGP üzerinden anons edilen networkleri içeri alabilmek için Inbound Route Filters altında BGP 60000 ( NSX AS Number) gelen tüm networkleri kabul edilyorum.

10.Adım;

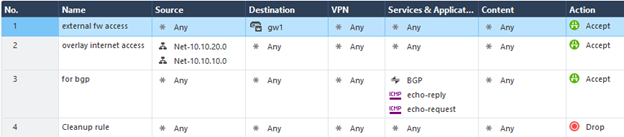

Son olarak SmartConsole üzerinden aşağıdaki kuralları yazarak BGP nin kurulmasını bekliyorum.

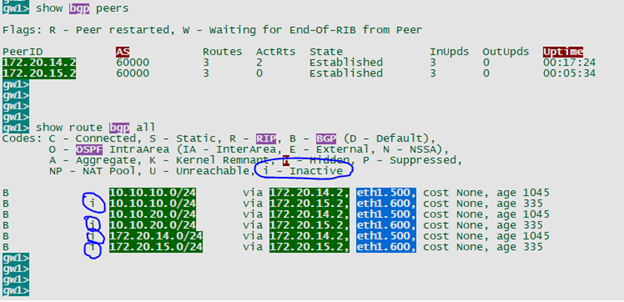

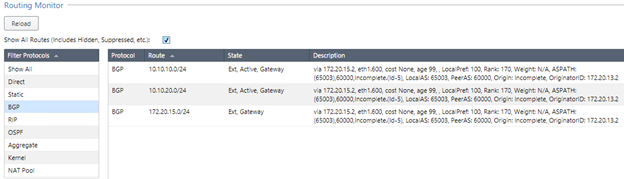

Checkpoint komut setlerinden ” show bgp peers ” ile bgp durumunu ” show route bgp all ” ile BGP ile anons edilen networkleri kontrol ediyorum.

Active State 172.20.14.2 üzerinden çalıştığını görüyorum.

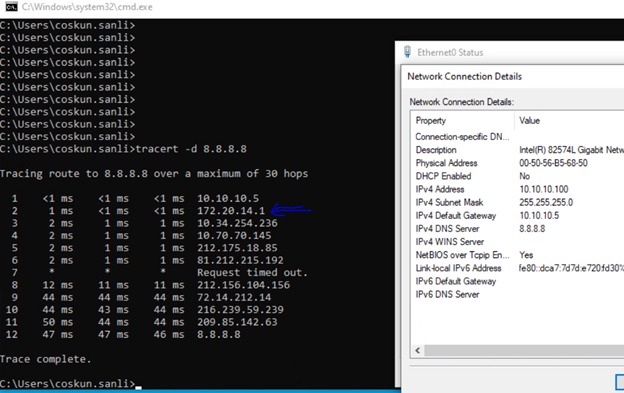

NSX-10 segmenti üzerinden testleri yapmaya başlıyorum.

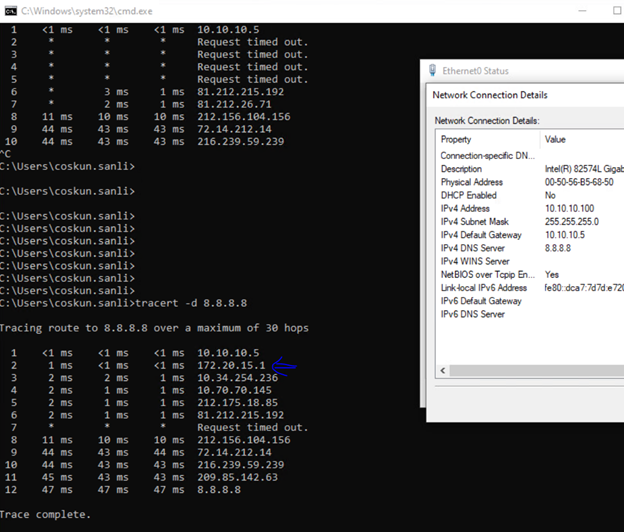

172.20.14.0 üzerinden giden trafik , bu interface i down etmem sonucunda BGP 172.20.15.0 üzerinden tekrar kurulduğunu görüyorum.

Son olarak Checkpoint BGP tablosundan baktığımda aktif bağlantının 172.20.15.0 networkü üzerinden geçtiğini görmekteyim.

Kaynak;

https://docs.vmware.com/en/VMware-NSX-T-Data-Center/3.1/administration/GUID-B971A6D9-E4DB-4D98-A7FD-D3887BBCA0BC.html

https://docs.vmware.com/en/VMware-NSX-T-Data-Center/3.1/administration/GUID-E9E62E02-C226-457D-B3A6-FE71E45628F7.html

https://supportcenter.checkpoint.com/supportcenter/portal?eventSubmit_doGoviewsolutiondetails=&solutionid=sk103047

https://sc1.checkpoint.com/documents/R81/WebAdminGuides/EN/CP_R81_Gaia_Advanced_Routing_AdminGuide/Topics-GARG/BGP-Configuring-in-Gaia-Portal.htm?tocpath=BGP%7CConfiguring%20BGP%20in%20Gaia%20Portal%7C_____0