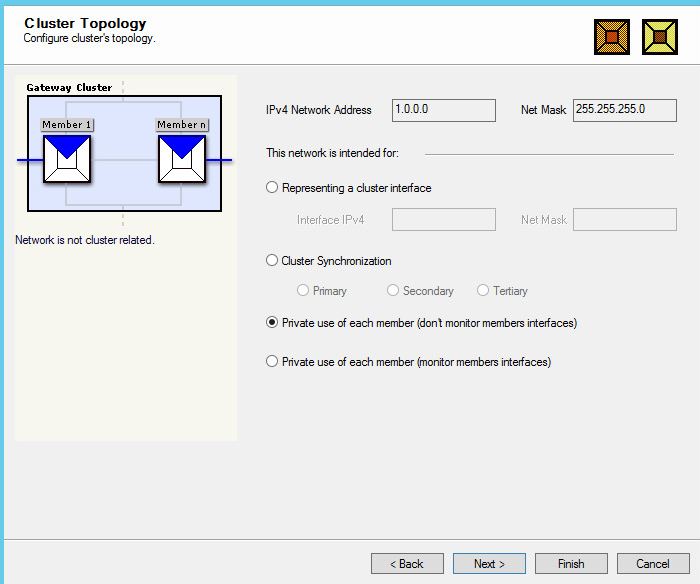

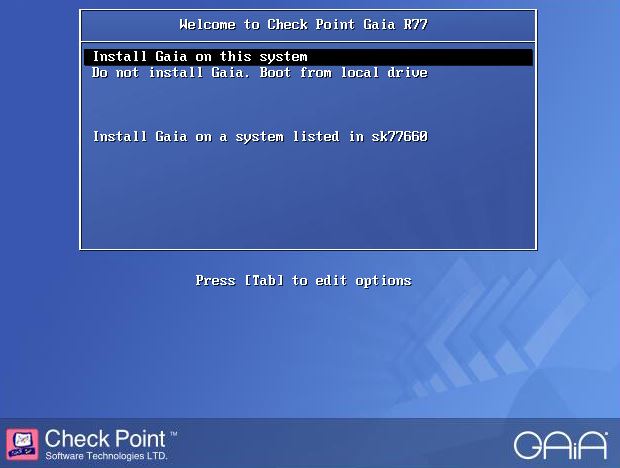

Check Point R77 30 GAIA (VRRP) Cluster Kurulumu

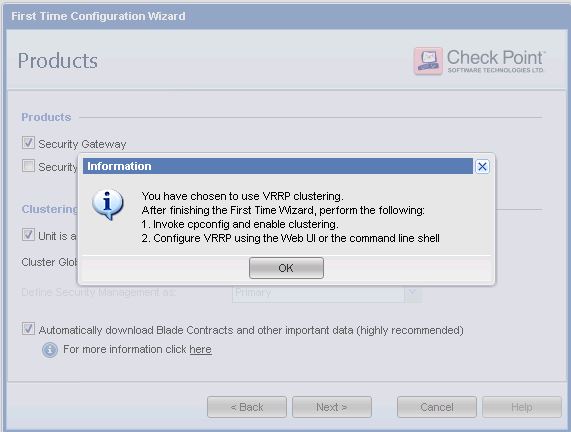

Bu makalemizde Checkpoint R77.30 VRRP yapılandırmasını anlataya çalışıcam

Yazılarımda teknik terimlerden çok “nasıl yapılır ,nasıl çözülür “ kısmıyla ilgilendiğim için terimler kısmına çok fazla girmeyeceğim,

Vrrp nedir ?

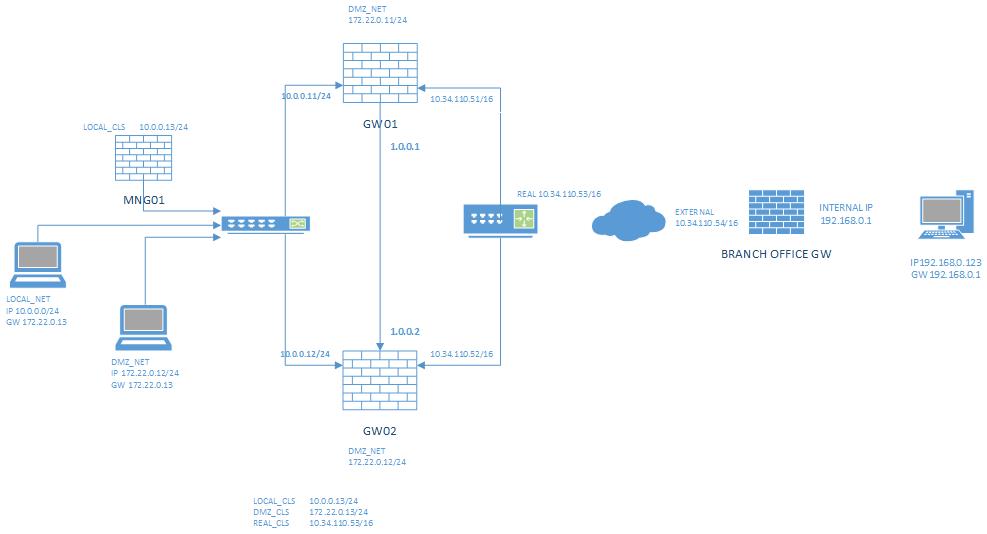

Virtual Router Redundancy Protocol dür. Bu ne anlama gelir cisco dan da aşina olduğumuz L3 bir yedeklilik sağlar nedir bu yedeklilik bir GW gittiğinde(çöktüğünde) diğer GW den internete çıkmamızı sağlar,VRRP cluster üyesi tüm gwler tek bir cihaz gibi davranır,bunuda sanal bir router gibi davranarak yapar.