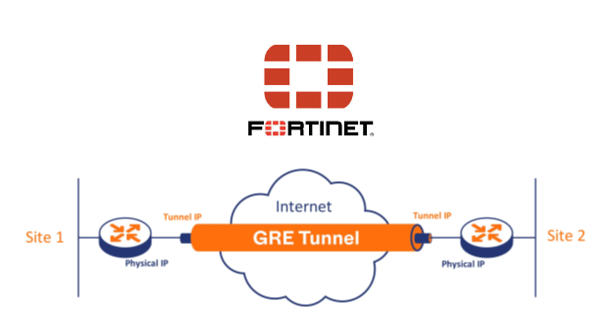

OSPF on gre-tunnel with Fortigate

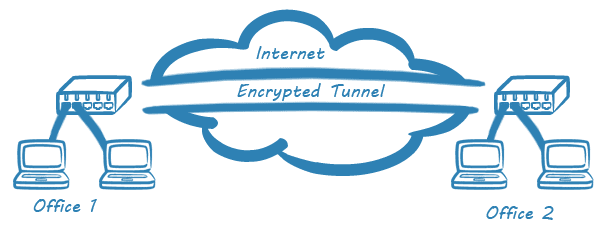

GRE (Generic Routing Encapsulation) tünel, farklı ağ protokollerini internet üzerinden doğrudan taşımak için kullanılan bir tünelleme protokolüdür. GRE, özellikle iki uzak ağ arasında sanal bir noktadan noktaya bağlantı oluşturmak için kullanılır.

GRE tüneli nasıl çalışır sorusuna gelince, işleyişi genel olarak şu adımlardan oluşur: …