Configuring The Nat Policy Paloalto & Checkpoint

Sizlere bu makalemde enterprise seviye de kullanılan iki firewall da Nat işlemlerinin nasıl yapıldığını anlatmaya çalışacağım ,her firewall un kendine göre kolaylıkları zorlukları mevcut bu ürünleri kullanmayan yada merak eden arkadaşlar varsa yardımcı olacağını düşünüyorum.

İki Firewall un da birbirleri arası migration tool ları mevcut bu arada ,nat policy obje işlemleri bu tool larla çok daha kolay yapılabiliyor, amaç checkpoint te nasıl yapıyordum ,paloaltoda bu nasıl oluru görmek. Paloalto zone base bir firewall bildiğiniz üzere checkpoint te R80.10 dan sonra geldi bu özellik ,nat işlemi yaparken zone seçimleri vs dikkat edeceğimiz noktaları göstermeye çalışacağım

Bu iki firewall da Hide,Static , Pat örnekleri yapıp ,sahada karşılaştığım hairpinning ,U-turn Nat gibi sorunlardan örnekler vererek gideceğim

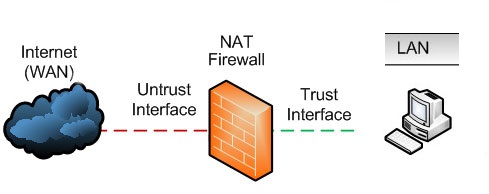

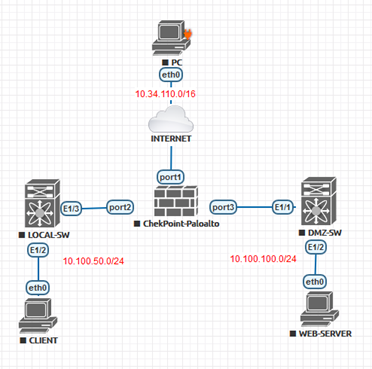

Kafamızda canlanması adına aşağıdaki topolojiye göre hareket edelim

Public Ip Adresim :10.34.110.0/16

Server Ip Adresim : 10.100.100.0/24

Client Ip Adresim : 10.100.50.0/24

Pat (Hide) :

Port Address Translation (PAT), is an extension to network address translation (NAT) that permits multiple devices on a local area network (LAN) to be mapped to a single public IP address. The goal of PAT is to conserve IP addresses.

Static Nat:

Static Network Address Translation (NAT) allows the user to configure one-to-one translations of the inside local addresses to the outside global addresses. It allows both IP addresses and port number translations from the inside to the outside traffic and the outside to the inside traffic.

Checkpoint

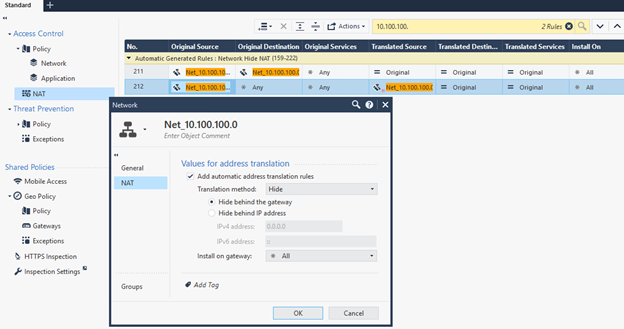

Hide Nat:

Pat yapmak istediğim obje üzerinden NAT sekmesine gelip “Add authomatic address translation rules” kutucuğunu işaretliyorum “Translation Method” kısmını “Hide” olarak bırakıyorum.

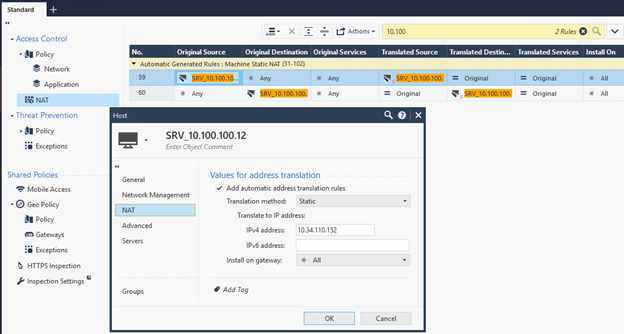

Static Nat:

Çift yönli bir nat olacağı için bu sefer obje üzerinde Nat sekmesine gelip “Add authomatic address translation rules” kutucuğunu işaretliyorum “Translation method” kısmını bu sefer “Static” seçiyorum.

IPv4 kısmına 10.34.110.152 olan public ip adresimi yazıp bitiriyorum.

Paloalto

Hide Nat:

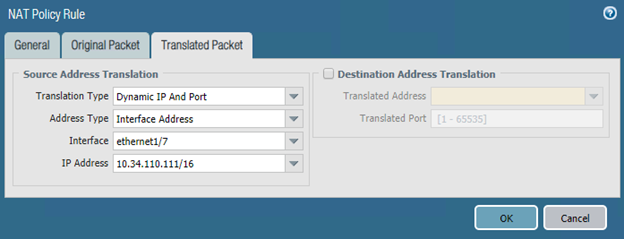

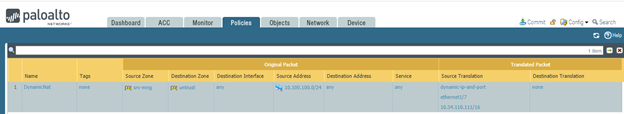

Policy > Nat sekmesinden add deyip source address de local networkumu ,source address translation kısmında da untrust interface imi ve firewall un dış bacak ip adresimi seçiyorum.

Static Nat:

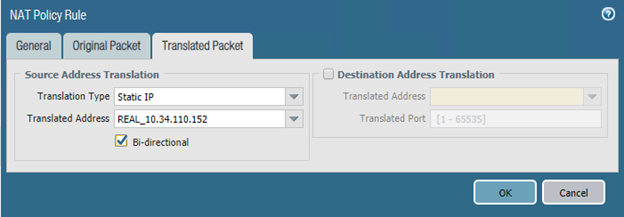

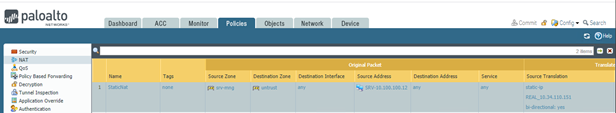

Policy > Nat sekmesinden add deyip source address de Sunucu Ip Adresini ,source address translation kısmında “Translatation Type” Static ,”Translated Address” natlayacağım public ip adresimi yazıyorum , burada da çift taraflı bir nat yazacağımız için “Bi-directional” kutucuğu işaretliyorum.

Örnek 1.

10.100.100.12 ip adresi internete çıkarken 10.34.110.153 üzerinden çıkış sağlasın

Örnek 2.

10.34.110.152 real ip adresi üzerinden 8090 portu kullanılarak 10.100.100.12 ip adresine uzak masaüstü portu ile erişim sağlansın

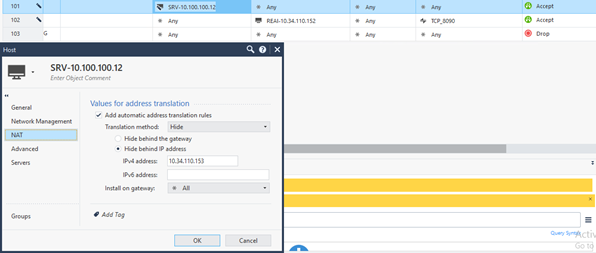

Chekpoint :

Örnek1 : SRV-10.100.100.12 host üzerinde Nat sekmesine gelip “Add automatic address translation rules” kutucuğunu işaretliyorum ardından, “Translation Method” > “Hide behind IP address” kısmına 10.34.110.153 public ip adresimi yazıyorum.

Örnek2:

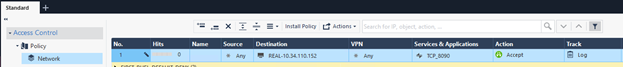

İstekler real ip adresimize geleceği için policy sekmesinde yazacağımız kural aşağıdaki şekilde olacak

Nat sekmesindeki durumumuzda 10.34.110.152 8090 portundan gelen trafiği 10.100.100.12 3389 olarak translate et şeklinde

Paloalto:

Örnek1:

Nat tablomuz srv-mng > untrust şeklinde Source Address Translation kısmı “Dynamic Ip and Port” “Translation Adress” kısmında da internete çıkış ip adresim olan 10.34.110.153 ü seçiyorum.

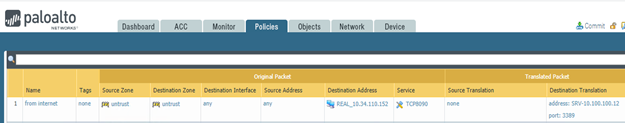

Örnek2:

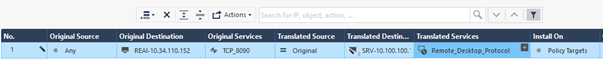

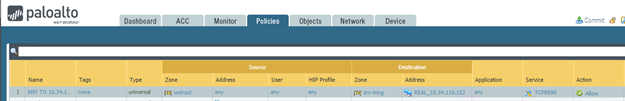

Security tabında yazacağımı kural aşağıdaki gibi olacak 10.34.110.152 üzerinden 8090 portuna izin ver.

Nat kuralımız da untrust > untrust a 10.34.110.152 ye gelen 8090 isteğini 10.100.100.12 nin 3389 a bırak.

Son olarak bahsedeceğim konu Hairpin NAT , NAT Reflection , U-Turn Nat kavramlara örnek vermek.

Aşağıdaki topolojiyi ele alırsak zaman zaman şöyle bir ihtiyacımız doğabiliyor.

Local networkteki Client larımız Web sunucumuza real ip adresinden erişim sağlaması gerekebilir.Bu daha çok public ip adresinin kısıtlı olduğu durumlarda , web sunucuların natlanmasında , cisco colobration ürünlerinde vs ihtiyaç olabiliyor.

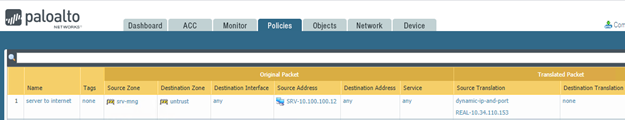

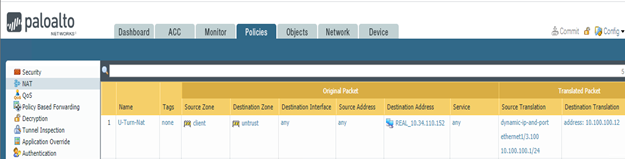

Paloalto da bu işlem U-Turn Nat şeklinde geçiyor ve nat kuralım aşağıdaki şekilde olacaktır.

Client zone > Untrust Zone

Görüşmek üzere.

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000ClEiCAK