HOW TO TROUBLESHOOT SITE TO SITE VPN – CHECKPOINT

Günümüzde network ve güvenlik alanında çalışan bir çok arkadaşım site to site vpn dendiğinde 2 farklı lokasyonu birbirine eriştirmek anlamına geldiğini biliyor. Peki bu iki noktayı birbirine eriştirirken yapılan tanımların ne anlama geldiğini, neyi nerde yapmamız gerektiğini biliyor muyuz? İşte bu makalede bunlardan bahsedeceğim.

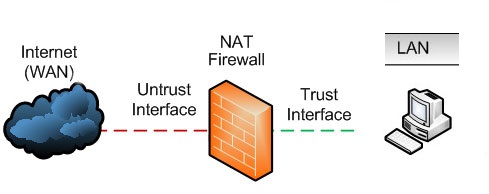

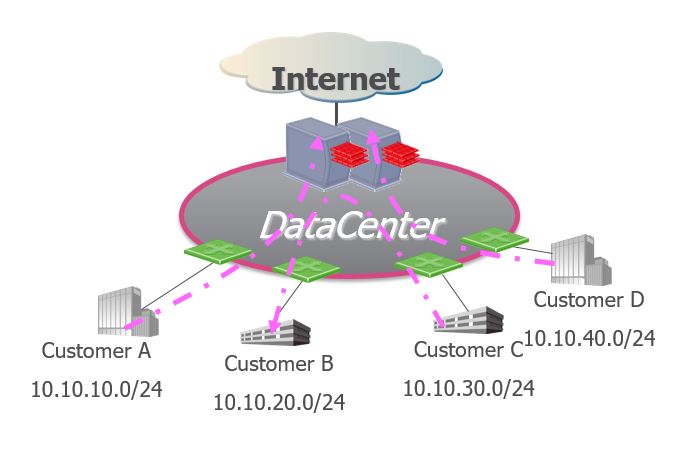

Site to Site vpn, bir veya daha fazla noktayı birbiri arasında güvenli bir şekilde eriştirmek anlamına gelmektedir. Bu erişimi sağlarkende Confidentiality Integrity Availability göz ardı etmeden yapmamız gerekmektedir.

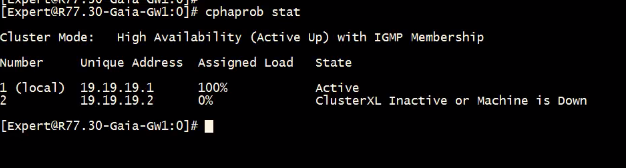

CIA den bahsettiğimiz anda bu iki nokta artık dış etkenlere karşı güvenli olması gerekmekte dışardan saldıracak bir attacker bu güvenli bağlantı üzerinde bir değişiklik yapamamalı ve datanın bütünlüğü bozulmadan karşı tarafa iletilmesini sağlamamız gerekmektedir. …