Checkpoint Gaia Advanced Cluster and Troubleshoot

Merhaba

Cluster yapıdaki chekpoint firewallumuzda sorun yaşandığımızda nasıl bir yol izlememiz gerektiğini bu makalemde anlatıyor olacağım daha çok GAIA işletim sisteminin CLI ının becerilerini kullanarak ilerleyeceğiz faydası olması dileğiyle

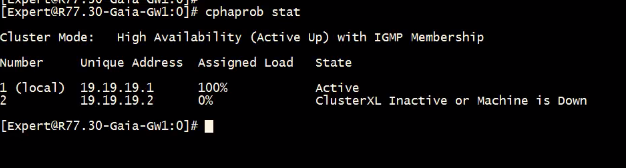

Checkpoint cluster da bildiğiniz üzere senkronizasyon yaparken L3 bir hattı kullanıyor bu hat üzerinde CCP (Cluster Control Protocol TCP 81116 ) portu üzerinden haberleşerek aradaki iletişimi gerçekleştiriyor.

Kullanacağımiz komutların başında “cphaprob stat” gelmektedir.Bu komut cluster memberlarının durumlarını bize göstermekte …